Czy po prostu wybierasz Akceptujprzy wszystkim, co zostanie do Ciebie rzucone podczas instalacji nowa aplikacja na urządzeniu z Androidem? Większość ludzi to robi. Ale na co się zgadzasz?

Istnieje umowa licencyjna użytkownika końcowego (EULA), a następnie są uprawnienia aplikacji. Niektóre z tych uprawnień aplikacji mogą pozwolić aplikacji i firmie, która to zrobiła, posunąć się za daleko i naruszyć Twoją prywatność. Musisz wiedzieć, jakich uprawnień aplikacji nie wyrażać na swoim Androidzie.

Jakich uprawnień należy unikać? To zależy i zajmiemy się tym dalej. Będziesz chciał uważać na uprawnienia związane z dostępem do:

Czym są uprawnienia aplikacji?

Podczas instalowania aplikacji rzadko jest ona wyposażona we wszystko, czego potrzebuje do wykonywania swojej pracy. W systemie Android jest już wiele rzeczy, z którymi aplikacja musi się zintegrować, aby wykonać swoje zadanie.

Powiedzmy, że pobierz aplikację do edycji zdjęć. Deweloper aplikacji nie zapisałby pełnej galerii zdjęć lub oprogramowania aparatu w samej aplikacji. Będą po prostu prosić o dostęp do tych rzeczy. Dzięki temu aplikacje są małe i wydajne, a system Android nie zapełnia się zduplikowanym kodem aplikacji.

Jakich uprawnień aplikacji należy unikać?

Dla programistów Androida: uprawnienia są podzielone na 2 grupy: normalne i niebezpieczne.

Normalne uprawnienia są uważane za bezpieczne i często domyślnie dozwolone bez Twojej wyraźnej zgody. Niebezpieczne uprawnienia to takie, które mogą stanowić zagrożenie dla Twojej prywatności.

Przyjrzymy się 30 niebezpiecznym uprawnieniom wymienionym w Materiały dla programistów Androida od Google. Nazwa uprawnienia zostanie wyświetlona wraz z cytatem z Dokumentacji programisty o tym, na co zezwala zezwolenie. Następnie krótko wyjaśnimy, dlaczego może to być niebezpieczne. Są to uprawnienia aplikacji, których możeszchcieć uniknąć, jeśli to możliwe

ACCEPT_HANDOVER

„Pozwala aplikacji dzwoniącej na kontynuowanie połączenia które zostało uruchomione w innej aplikacji ”.

To uprawnienie pozwala na przekierowanie połączenia do aplikacji lub usługi, o których możesz nie wiedzieć. Może to Cię kosztować, jeśli przeniesie Cię do usługi wykorzystującej Twój limit danych zamiast abonamentu komórkowego. Może być również używany do potajemnego nagrywania rozmów.

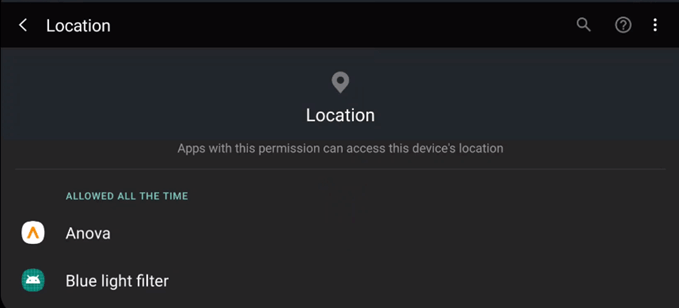

ACCESS_BACKGROUND_LOCATION

„Pozwala aplikacji na dostęp do lokalizacji w tle. Jeśli prosisz o to pozwolenie, musisz również poprosić o ACCESS_COARSE_LOCATION lub ACCESS_FINE_LOCATION. Samo żądanie tego pozwolenia nie daje dostępu do lokalizacji ”.

Jak mówi Google, samo to uprawnienie nie pozwoli Ci śledzić. Ale to, co może zrobić, to pozwalają być śledzonym, nawet jeśli myślisz, że zamknąłeś aplikację i nie śledzi już Twojej lokalizacji.

ACCESS_COARSE_LOCATION

„Pozwala aplikacji na dostęp do przybliżonej lokalizacji”.

Dokładność zgrubnej lokalizacji określa ogólny obszar w oparciu o wieżę komórkową, z którą łączy się urządzenie. Służby ratunkowe mogą Cię zlokalizować podczas kłopotów, ale nikt inny tak naprawdę nie potrzebuje tych informacji.

ACCESS_FINE_LOCATION

„Pozwala aplikacji na dostęp do dokładnej lokalizacji . ”

Kiedy mówią precyzyjne, mają to na myśli. Pozwolenie na dokładną lokalizację będzie wykorzystywać dane GPS i WiFi do określenia, gdzie jesteś. Dokładność może mieścić się w granicach kilku stóp, prawdopodobnie określając pomieszczenie, w którym się znajdujesz w domu.

ACCESS_MEDIA_LOCATION

„Pozwala aplikacji na dostęp lokalizacje geograficzne pozostały we wspólnej kolekcji użytkownika ”.

Jeśli nie masz wyłączył geotagowanie na zdjęciach i filmach, ta aplikacja może przeglądać je wszystkie i stworzyć dokładny profil miejsca, w którym byłeś, na podstawie danych w plikach zdjęć.

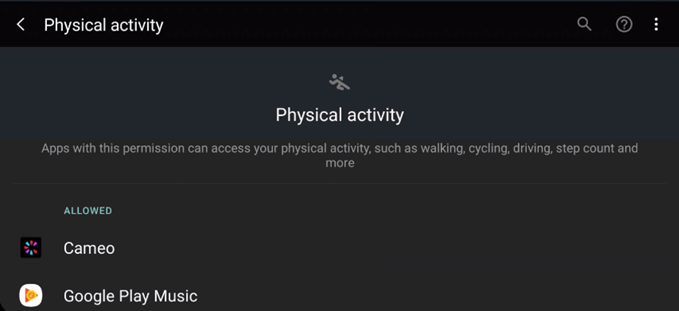

ACTIVITY_RECOGNITION

„Pozwala aplikacji na rozpoznawanie aktywności fizycznej”.

Samo w sobie może to nie wydawać się dużo. Jest często używany przez narzędzia do śledzenia aktywności, takie jak FitBit. Ale połącz to z innymi informacjami o lokalizacji, a będą mogli dowiedzieć się, co robisz i gdzie to robisz.

ADD_VOICEMAIL

„Pozwala aplikacji na dodawanie poczty głosowej do systemu”.

Można to wykorzystać do celów phishingu. Wyobraź sobie, że dodajesz poczta głosowa z banku z prośbą o telefon, ale podany numer nie jest numerem banku.

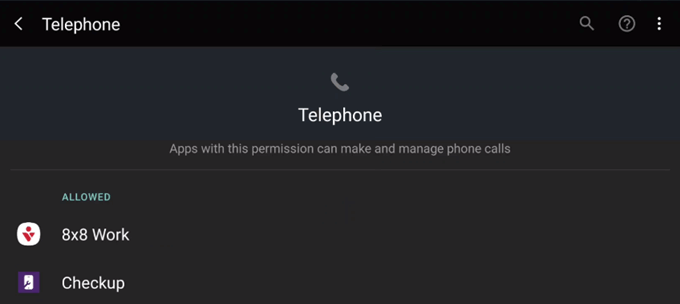

ANSWER_PHONE_CALLS

„Pozwala aplikacji na odbieranie połączeń przychodzących”.

Możesz zobaczyć, jaki może to być problem. Wyobraź sobie aplikację, która po prostu odbiera Twoje telefony i robi z nimi, co tylko zechce.

BODY_SENSORS

„Pozwala aplikacji na dostęp do danych z czujniki, których użytkownik używa do pomiaru tego, co dzieje się w jego ciele, na przykład tętna.”

Jest to kolejny przypadek, w którym informacje same w sobie mogą niewiele znaczyć, ale w połączeniu z informacjami z innych czujników mogą okazać się bardzo pouczające.

„Pozwala aplikacji na zainicjowanie połączenia telefonicznego bez przechodzenia przez interfejs użytkownika Dialera, aby użytkownik mógł potwierdzić połączenie”.

Myślenie, że aplikacja może wykonać telefon bez Twojej wiedzy, jest wystarczająco przerażające. Następnie zastanów się, jak można zadzwonić pod numer 1-900, a możesz stracić połączenie z setkami lub tysiącami dolarów.

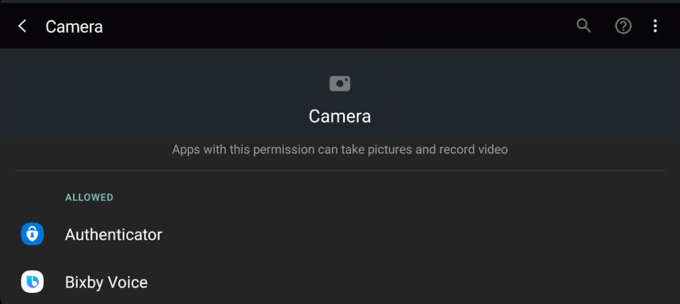

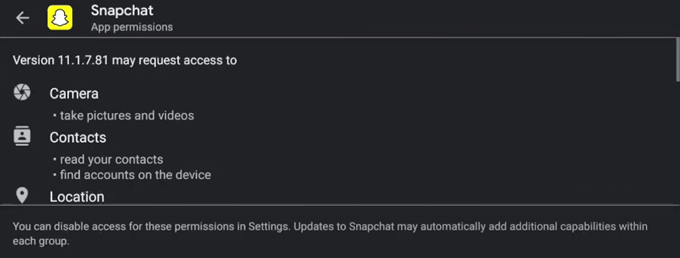

KAMERA

„Wymagane aby mieć dostęp do aparatu fotograficznego ”.

Wiele aplikacji będzie chciało używać aparatu. Ma to sens w przypadku edycji zdjęć lub mediów społecznościowych. Ale jeśli prosta gra dla dzieci potrzebuje tego pozwolenia, to po prostu przerażające.

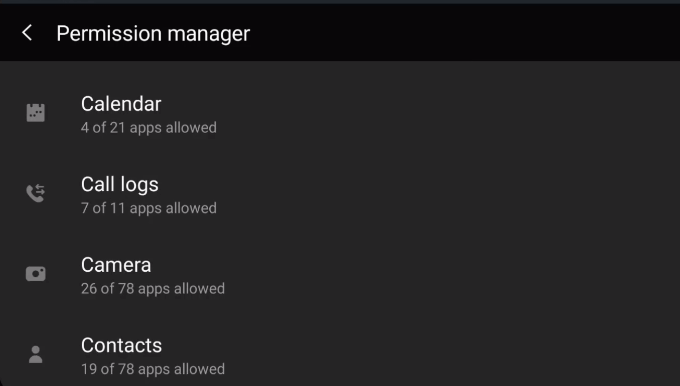

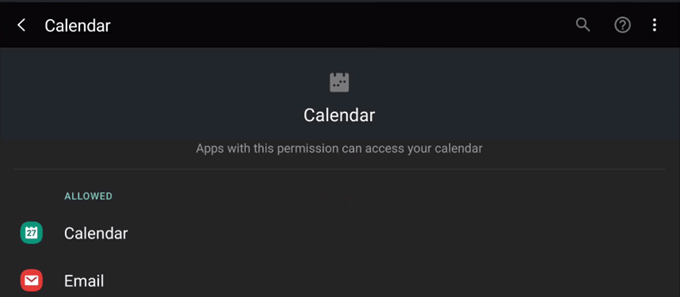

READ_CALENDAR

„Pozwala aplikacji na odczyt dane kalendarza. ”

Aplikacja wie, gdzie i kiedy będziesz. Jeśli robisz notatki podczas spotkań, dowiesz się również, dlaczego tam jesteś. Dodaj do informacji o lokalizacji, a aplikacja będzie również wiedzieć, jak się tam dostałeś.

WRITE_CALENDAR

„Pozwala aplikacji na pisanie dane kalendarza ”.

Zły aktor może to wykorzystać do umieszczenia spotkań w Twoim kalendarzu, wywołując myśl, że będziesz musiał iść gdzieś, gdzie nie jesteś, lub zadzwonić do kogoś, kogo nie potrzebujesz.

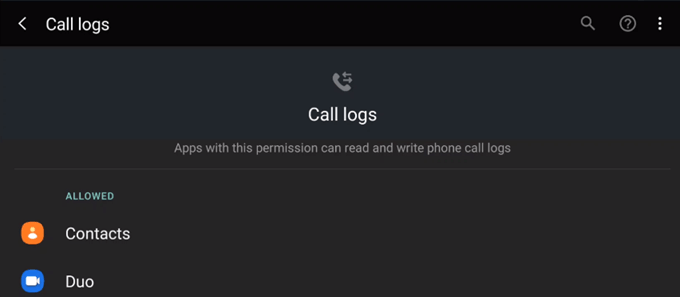

READ_CALL_LOG

„Zezwala aplikacji na odczytywanie rejestru połączeń użytkownika”.

To, z kim rozmawiamy i kiedy, może wiele powiedzieć o naszym zyje. Dzwonisz do współpracownika w ciągu dnia? Normalna. Dzwonisz do nich o drugiej w nocy w sobotę wieczorem? Nie takie normalne.

WRITE_CALL_LOG”

„Pozwala aplikacji na zapis (ale nie odczyt) danych dziennika połączeń użytkownika.”

Jest to mało prawdopodobne, ale złośliwa aplikacja może dodać dzienniki połączeń, aby coś skonfigurować.

„Pozwala aplikacji na odczyt danych kontaktowych użytkownika”.

Podobnie jak w przypadku czytania rejestru połączeń, listę kontaktów osoby wiele o nich mówi. Ponadto lista może posłużyć do wyłudzenia informacji od znajomych, sprawiając, że myślą, że to Ty do nich wysyłasz. Można go również wykorzystać do utworzenia marketingowej listy e-mailowej, którą firma mogłaby następnie sprzedać reklamodawcom.

WRITE_CONTACTS

„Pozwala aplikacji na pisanie dane kontaktów ”.

Co by było, gdyby można było tego użyć do edycji lub nadpisania kontaktów? Wyobraź sobie, że zmienił numer Twojego brokera kredytów hipotecznych na inny i dzwonisz do jakiegoś oszusta i podajesz mu swoje informacje finansowe.

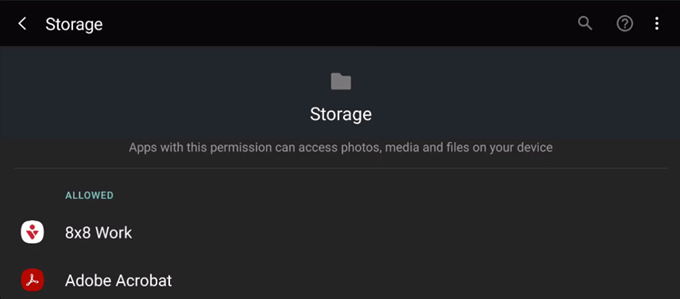

READ_EXTERNAL_STORAGE

„Pozwala aplikacja do odczytu z pamięci zewnętrznej ”.

Dostęp do dowolnego nośnika danych podłączanego do urządzenia, takiego jak Karta micro sd lub nawet laptopa, można uzyskać, jeśli zezwolisz na to uprawnienie.

WRITE_EXTERNAL_STORAGE

„Pozwala aplikacji na zapis w pamięci zewnętrznej.”

Jeśli udzielisz tego uprawnienia, Uprawnienie READ_EXTERNAL_STORAGE jest również niejawnie przyznane. Teraz aplikacja może robić, co chce, z dowolnym podłączonym magazynem danych.

„Zezwala na dostęp do odczytu numerów telefonów urządzenia. „

Jeśli aplikacja prosi o to, a Ty się na to zgadzasz, aplikacja zna teraz Twój numer telefonu. Spodziewaj się dostać kilka połączeń telefonicznych wkrótce, jeśli aplikacja jest pobieżna.

READ_PHONE_STATE

„Umożliwia dostęp tylko do odczytu do stanu telefonu, w tym aktualne informacje o sieci komórkowej, stan wszystkich trwających połączeń i listę wszystkich kont telefonicznych zarejestrowanych na urządzeniu ”.

To uprawnienie może być wykorzystane do ułatwienia podsłuchiwania i śledzenia Cię przez sieć, w której się znajdujesz .

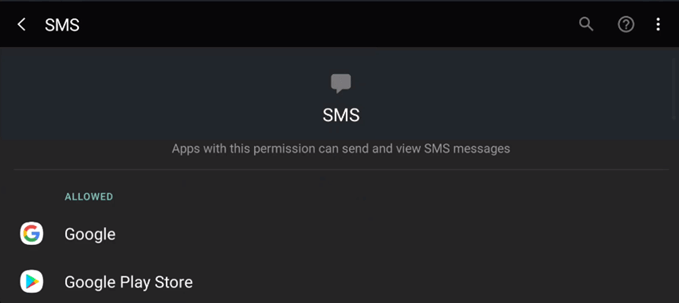

READ_SMS

„Pozwala aplikacji na odczytywanie wiadomości SMS.”

Ponownie, kolejny sposób na podsłuchiwanie Ciebie i gromadzenie informacje osobiste. Tym razem czytając wiadomości tekstowe.

SEND_SMS”

„Pozwala aplikacji na wysłanie Wiadomości SMS ”.

Można to wykorzystać do zarejestrowania się w płatnych usługach wysyłania wiadomości tekstowych, takich jak uzyskanie codziennego horoskopu. Może to szybko kosztować dużo pieniędzy.

RECEIVE_MMS

„Pozwala aplikacji na monitorowanie przychodzących wiadomości MMS”.

Aplikacja mogłaby zobaczyć wszystkie zdjęcia i filmy, które zostały do Ciebie wysłane.

RECEIVE_SMS

„Pozwala aplikacji na odbieranie wiadomości SMS”.

Ta aplikacja umożliwia monitorowanie wiadomości tekstowych.

RECEIVE_WAP_PUSH

„Pozwala aplikacji na odbieranie wiadomości WAP push”.

Wiadomość WAP push to wiadomość będąca jednocześnie łączem internetowym. Wybranie wiadomości może spowodować otwarcie witryny wyłudzającej informacje lub wyładowanej złośliwym oprogramowaniem.

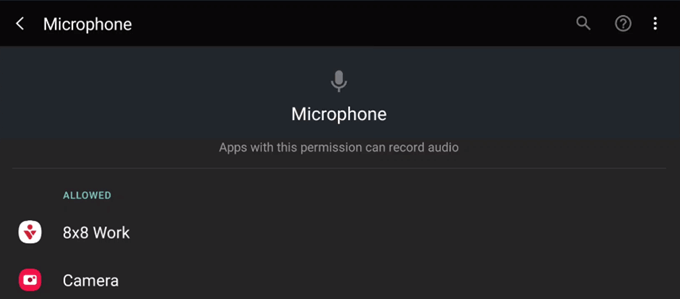

RECORD_AUDIO

„Zezwala aplikacji na nagrywanie dźwięku”.

Kolejny sposób na podsłuchiwanie ludzi. Poza tym zaskakująco dużo można się nauczyć z dźwięków otaczających osobę, nawet jeśli nie mówi.

„ Pozwala aplikacji na korzystanie z usługi SIP. ”

Jeśli nie wiesz, co to jest sesja SIP, pomyśl o Skype lub Zoom. Są to komunikaty, które odbywają się za pośrednictwem połączenia VoIP. To jeszcze jeden sposób, w jaki złośliwa aplikacja może Cię obserwować i słuchać.

Czy powinienem unikać wszystkich uprawnień Androida?

Musimy przyjrzeć się uprawnieniom w kontekście tego, co chcemy, aby aplikacja dla nas zrobiła. Gdybyśmy zablokowali wszystkie te uprawnienia dla każdej aplikacji, żadna z naszych aplikacji nie działałaby.

Pomyśl o swoim urządzeniu z Androidem jak o domu. Dla naszej analogii pomyśl o aplikacji jak o mechaniku przychodzącym do Twojego domu. Mają do wykonania określoną pracę i będą potrzebować dostępu do niektórych części Twojego domu, ale nie do innych.

Jeśli masz hydraulika przychodzącego do naprawy zlewu kuchennego, oni ' będziesz potrzebować Twojej zgody na dostęp do zlewu i rur dostarczających i odprowadzających wodę. Otóż to. Więc jeśli hydraulik poprosił Cię o obejrzenie Twojej sypialni, stałeś się podejrzliwy w stosunku do tego, co robią. To samo dotyczy aplikacji. Pamiętaj o tym, wyrażając zgodę na uprawnienia aplikacji.