Przeszliśmy od filozoficznej koncepcji wszystkiego, co jest związane z rzeczywistością fizyczną, że prawie wszystko jest połączone. Są jednak chwile, w których nie można połączyć się z siecią domową, służbową ani publicznym hotspotem Wi-Fi. Właśnie tam tethering mobilnego punktu dostępowego wchodzi w grę.

Co to jest Tethering przez hotspot mobilny ?

Większość telefonów lub urządzeń, które mogą łączyć się z siecią komórkową w celu uzyskania dostępu do Internetu, mogą współdzielić to połączenie. Może dzielić się nim z urządzeniami na bardzo małym obszarze za pośrednictwem połączenia WiFi lub Bluetooth.

Część, w której podłączasz urządzenie do telefonu, to część tetheringowa. Technicznie rzecz biorąc, za każdym razem, gdy podłączysz dwa urządzenia, bezprzewodowo lub przewodem jak kabel USB, tetherujesz je.

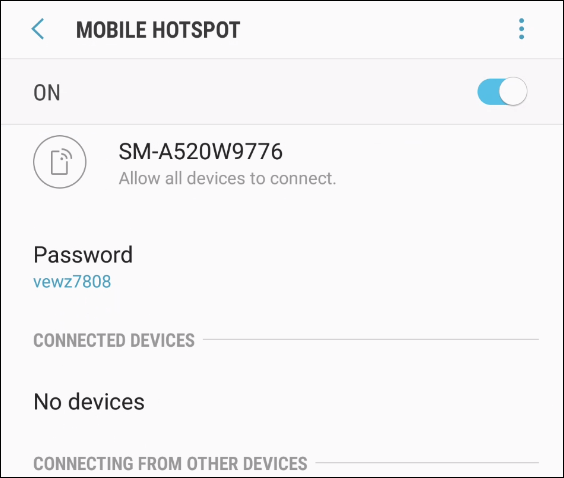

Część, w której ustawiłeś w górę urządzenia łączącego się z siecią komórkową i udostępnij to połączenie jako część mobilnego punktu dostępowego. Będzie to ustawienie gdzieś na twoim urządzeniu, które możesz nakazać udostępnieniu połączenia internetowego. Pozwoli ci to nazwać połączenie i ustawić hasło, które możesz podać innym osobom, aby mogli podłączyć swoje urządzenia.

Jak to może być niebezpieczne?

Jest kilka sposoby, które mogą powodować dla ciebie problem.

Twój rachunek za dane komórkowe może drastycznie wzrosnąć

Czy kiedykolwiek podzieliłeś się hasłem Wi-Fi z przyjacielem, tylko do końca nocy Twoja prędkość Internetu zwolniła do pełzania? Następnie wsiadasz do routera i widzisz, że połowa budynku mieszkalnego jest w sieci? Przepraszam, ale taka jest ludzka natura.

Podajesz hasło do jedna osoba. Prosisz ich, aby nikomu nie dawali. Potem rozmawiają ze swoim przyjacielem i myślą: „Cóż, to tylko jedna osoba. To nie będzie wielka sprawa. Nie podadzą hasła nikomu innemu. ”Ten łańcuch po prostu trwa.

Wyobraź sobie, że dzieje się to na twoim telefonie komórkowym. Wyobraź sobie, że masz tylko 5 GB danych, ale 5 osób streamuje Netflix. Godzinę później i płacisz setki dolarów za to, że ktoś zobaczy The Hills Have Eyes3.

Twoje informacje mogą zostać przechwycone

Za każdym razem, gdy zaczynasz wysyłać informacje drogą powietrzną, staje się ono bardziej narażone niż wtedy, gdy podróżuje drogą powietrzną. Można to zrobić na kilka sposobów, na przykład atak typu man-in-the-middle lub przechwytywanie transmisji za pomocą wąchania pakietów.

Gdy ktoś łączy się z telefonem, tworzysz dwukierunkową ulicę. Jeśli zapewniasz dostęp, możesz być otwarty na atak ze strony swojego gościa. Jeśli jesteś gościem, być może zapewniasz hostowi frolicę przez telefon.

Dane poufne mogą zostać ujawnione

Jeśli jesteś właścicielem firmy, może to oznaczać utratę danych z biura. Wyobraź to sobie: pracownik chce uzyskać dostęp do nieautoryzowanych witryn w pracy, więc podłącza laptopa do telefonu komórkowego, aby obejść sieć. Co powstrzyma ich przed wysłaniem listy klientów lub strategii cenowej do kogoś innego? Nie wiesz i nie możesz tego zatrzymać.

Bateria telefonu rozładuje się znacznie szybciej

Ok, więc to nie jest niebezpieczne, ale jeśli polegasz na swoim telefon do skontaktowania się z rodziną i przyjaciółmi może to stanowić problem. Twój telefon zużywa już sporo energii, aby od czasu do czasu sprawdzić, czy w pobliżu znajduje się wieża komórkowa.

Następnie przekształcasz swój telefon w router Wi-Fi i potrzeba więcej mocy, aby podawać dostęp do wszystkiego, co jest do niego przywiązane i stale rozmawia z wieżą komórkową. W przypadku, gdy bateria telefonu może trwać kilka dni w trybie gotowości, nie oczekuj, że będzie trwać dłużej niż kilka godzin, gdy będziesz z nią związany.

Zauważysz także, że gdy bateria wyczerpuje się szybko, robi się wyjątkowo gorąca. Na przykład za gorąco, aby włożyć do kieszeni. Może to być niebezpieczne, szczególnie jeśli zostawisz go na miękkiej powierzchni, takiej jak kanapa lub łóżko.

Jak bezpiecznie tethering do urządzenia mobilnego

Porzućmy pojęcie kompletności bezpieczeństwo. To anilluzja. Najlepsze, na co możesz liczyć w życiu, to rozsądny poziom bezpieczeństwa. Oznacza to, że jesteś pewien, że złe rzeczy znacznie rzadziej się zdarzają niż dobre.

Rzeczywistość bezpiecznego mobilnego modemu do hotspotów

Teraz już wiesz, co może się zdarzyć. Pamiętaj też, że złoczyńcy i dobrzy ludzie opracowują nowe sposoby hakowania rzeczy.

Czy jest prawdopodobne, że zostaniesz zhakowany przez tethering? Nie ma żadnych statystyk na ten temat, ale nikt nie myśli, że dostanie wypadku samochodowego. Smutnym faktem jest to, że prawie wszyscy mają jakiś wypadek. Jeśli mają szczęście, to jest farba. Jeśli nie są, jest to wydarzenie zmieniające życie. Wszyscy mamy ubezpieczenie.

W tym samym duchu bądź swoim własnym ubezpieczeniem przed włamaniem się przez tethering przez hotspot mobilny. Postępuj zgodnie z powyższymi wskazówkami i miej oko na telefonie. Może będziesz jednym z nielicznych szczęśliwych, którzy nigdy nie spowodowali wypadku.