Istnieje wiele powodów, dla których należy śledzić aktywność użytkowników systemu Windows, w tym monitorowanie aktywność dzieci w Internecie, ochrona przed nieautoryzowanym dostępem, poprawianie problemów bezpieczeństwa i łagodzenie zagrożeń wewnętrznych.

Tutaj omówimy śledzenie opcje dla różnych środowisk Windows, w tym na komputerze domowym, śledzeniu użytkowników sieci serwerów i grupach roboczych.

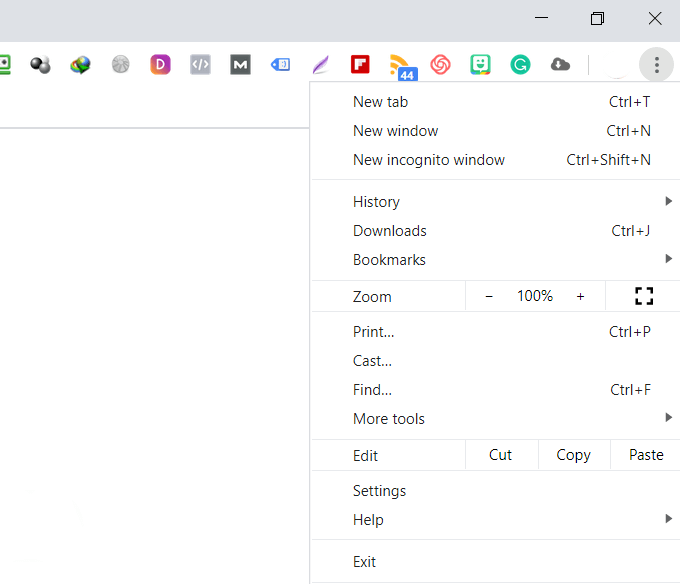

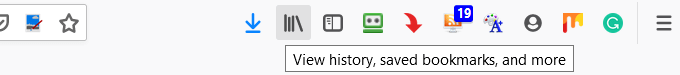

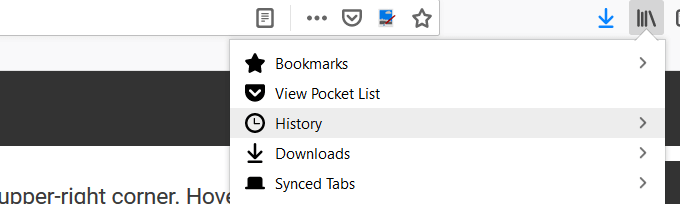

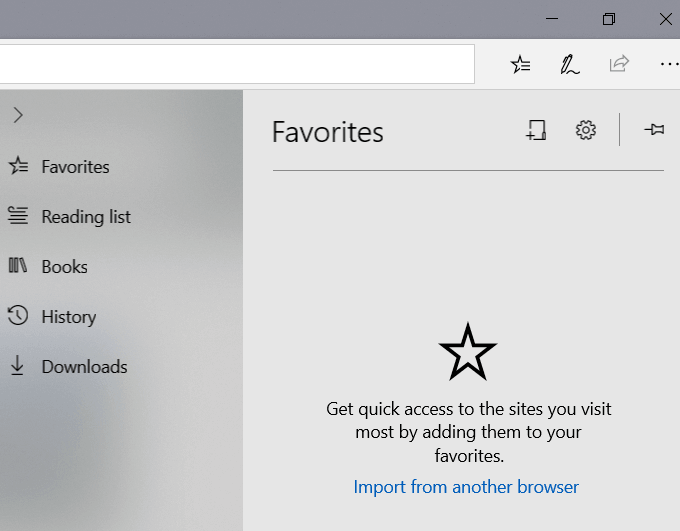

Sprawdź swoją historię online

Jeśli chcesz wiedzieć, które strony ktoś na twoim komputerze (takie jak gdy odwiedzają Cię Twoje dzieci), możesz znaleźć te informacje w historii przeglądarki. Chociaż zaawansowani użytkownicy mogą znać sposoby na ukrycie tej historii, nie zaszkodzi to sprawdzić.

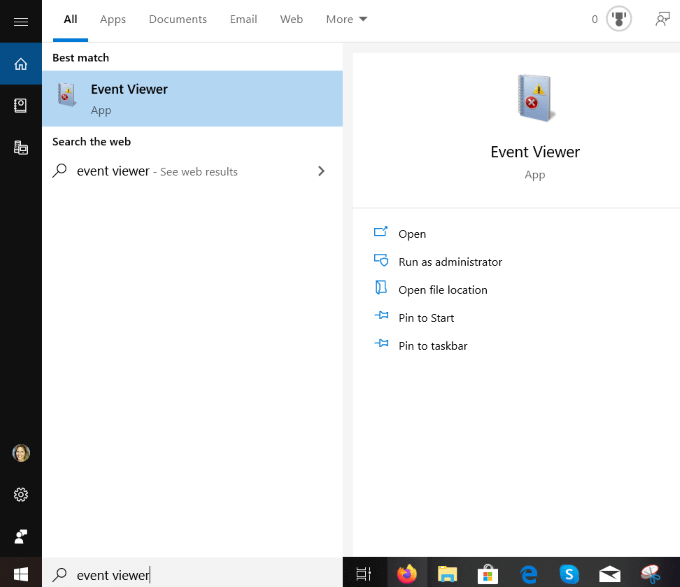

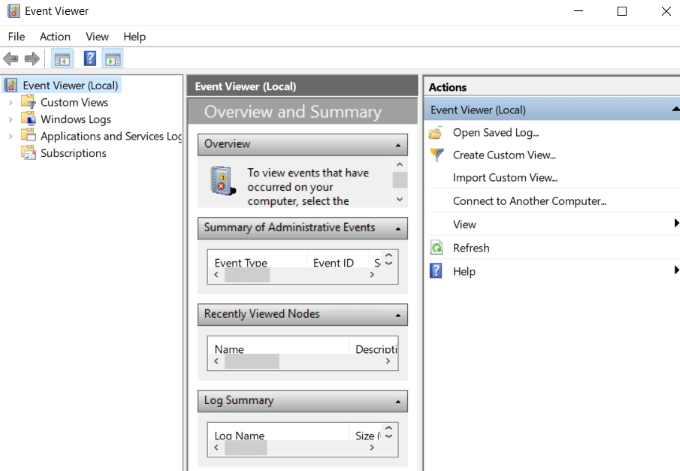

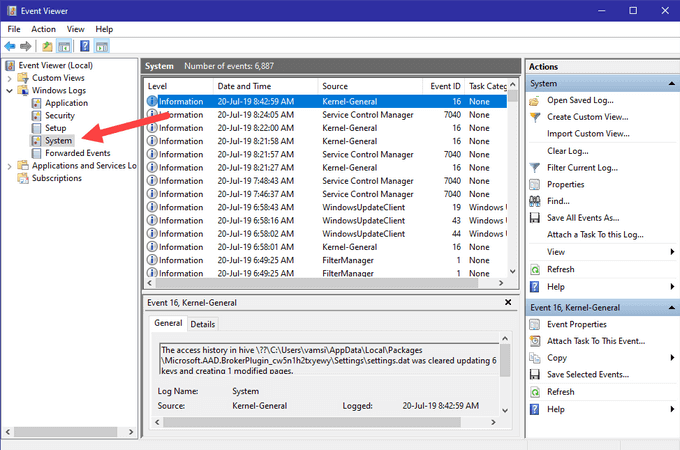

Zdarzenia systemu Windows

System Windows utrzymuje śledzenie całej aktywności użytkownika na twoim komputerze. Pierwszym krokiem do ustalenia, czy ktoś korzysta z twojego komputera, jest określenie czasów, w których był on używany.

Jak zidentyfikować podejrzaną aktywność na serwerze Windows

Jeśli używasz środowiska z kilkoma serwerami Windows, bezpieczeństwo jest bardzo ważne. Audyt i śledzenie działań systemu Windows w celu zidentyfikowania podejrzanych działań ma ogromne znaczenie z wielu powodów, w tym:

Lepiej jest podjąć środki zapobiegawcze niż czekać aż do wystąpienia incydentu. Powinieneś mieć solidny proces monitorowania bezpieczeństwa, aby zobaczyć, kto i kiedy loguje się na serwerze. Pozwoli to zidentyfikować podejrzane zdarzenia w raportach bezpieczeństwa serwera Windows.

In_content_1 all: [300x250] / dfp: [640x360]->Na co zwrócić uwagę w raportach systemu Windows

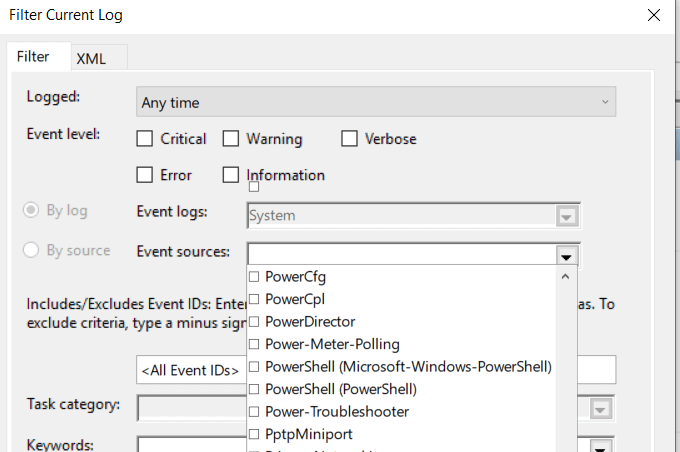

Jako administrator serwera istnieje kilka wydarzeń, na które należy uważać, aby chronić swoją sieć od nikczemnej aktywności użytkownika systemu Windows, w tym:

Jak omówiono powyżej, zdarzenia są rejestrowane w dzienniku zdarzeń w systemie Windows. Trzy główne typy dzienników macierzystych to:

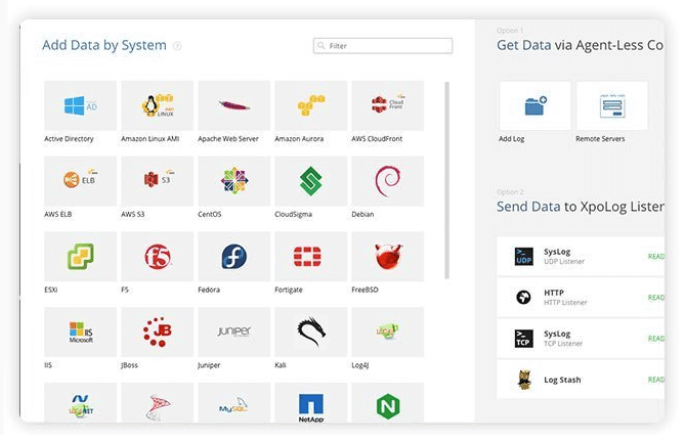

XpoLog7

XpoLog7 to automatyczne narzędzie do zarządzania logami, które zapewnia:

Podstawowy plan jest bezpłatny na zawsze za 0,5 GB dziennie. Dla tych, którzy potrzebują więcej funkcji, Xpolog7 oferuje również kilka warstw opcje cenowe.

Jak śledzić aktywność użytkowników w grupach roboczych

Grupy robocze to zorganizowane sieci komputerów. Umożliwiają użytkownikom współużytkowanie pamięci, plików i drukarek.

Jest to wygodny sposób współpracy i łatwy w użyciu i administrowaniu. Jednak bez odpowiedniej administracji otwierasz swoją sieć na potencjalne zagrożenia bezpieczeństwa, które mogą mieć wpływ na wszystkich uczestników grupy roboczej.

Poniżej znajdują się wskazówki, jak śledzić aktywność użytkowników w celu zwiększenia bezpieczeństwa sieci.

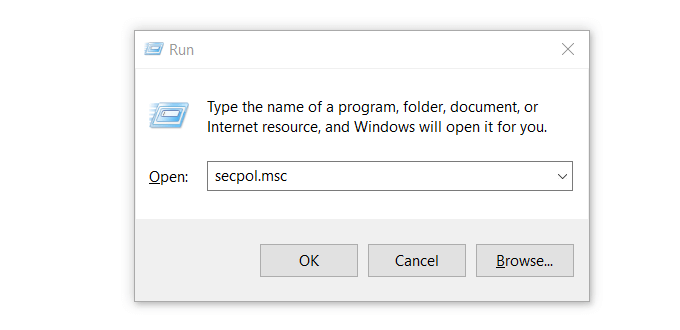

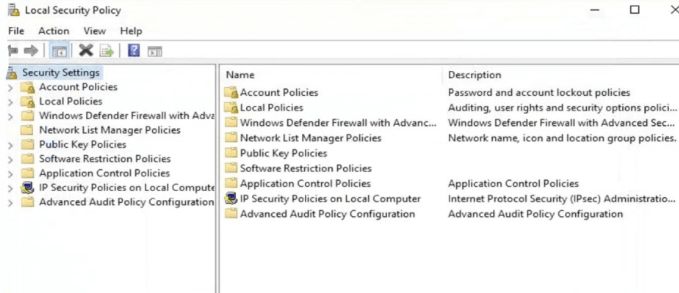

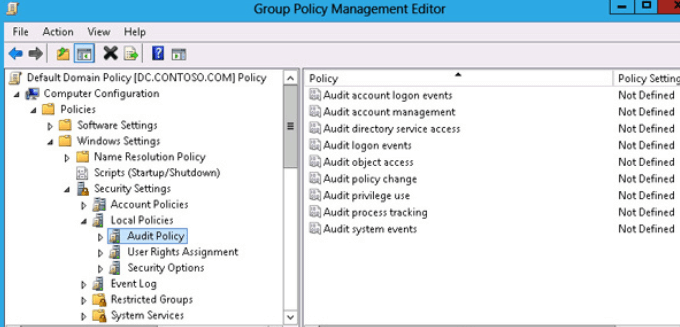

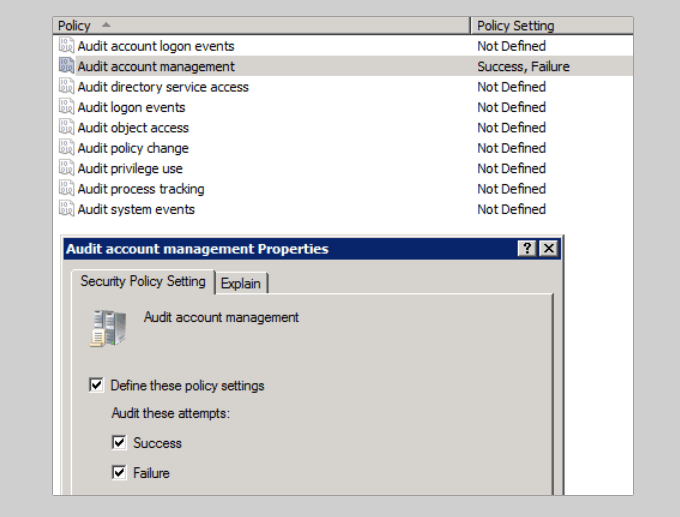

Użyj zasad inspekcji systemu Windows

Wykonaj poniższe kroki, aby śledzić, co robią uczestnicy grupy roboczej w sieci.

Spowoduje to otwarcie Polityka bezpieczeństwa lokalnego.

Powtórz powyższe kroki dla wszystkich wpisów, aby śledzić aktywność użytkowników w grupach roboczych. Pamiętaj, że wszystkie komputery w grupie roboczej muszą być odpowiednio chronione. Jeśli jeden komputer zostanie zainfekowany, zagrożone są wszystkie inne podłączone do tej samej sieci.

Keyloggery

Programy Keylogger monitorują aktywność klawiatury i zapisz wszystko, co napisałeś. Są skutecznym sposobem monitorowania aktywności użytkownika systemu Windows w celu sprawdzenia, czy ktoś nie narusza Twojej prywatności.

Większość osób korzystających z programów keylogger robi to ze złośliwych powodów. Z tego powodu Twój program chroniący przed złośliwym oprogramowaniem prawdopodobnie poddaje go kwarantannie. Musisz więc usunąć kwarantannę, aby z niej skorzystać.

Istnieje kilka darmowych programów keylogger, z których możesz wybierać, jeśli jesteś na rynku.