W systemie Windows wbudowano ciekawą funkcję umożliwiającą śledzenie, kiedy ktoś przegląda, edytuje lub usuwa coś wewnątrz określonego folderu. Więc jeśli istnieje folder lub plik, który chcesz wiedzieć, kto uzyskuje dostęp, jest to wbudowana metoda bez konieczności korzystania z oprogramowania innych firm.

Ta funkcja jest częścią funkcji zabezpieczeń systemu Windows o nazwie Zasady grupy, z którego korzysta większość informatyków, którzy zarządzają komputerami w sieci firmowej za pośrednictwem serwerów, ale mogą też być używane lokalnie na komputerze bez żadnych serwerów. Jedyną wadą korzystania z zasad grupy jest to, że nie jest ona dostępna w niższych wersjach systemu Windows. W systemie Windows 7 wymagany jest system Windows 7 Professional lub nowszy. W systemie Windows 8 potrzebujesz Pro lub Enterprise.

Termin Zasady grupy zasadniczo odnosi się do zestawu ustawień rejestru, które można kontrolować za pomocą graficznego interfejsu użytkownika. Włącza lub wyłącza różne ustawienia, a te zmiany są następnie aktualizowane w rejestrze systemu Windows.

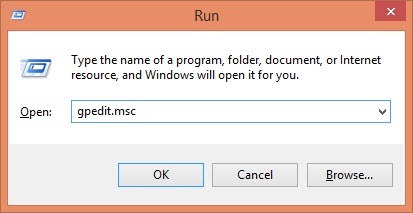

W systemie Windows XP, aby przejść do edytora strategii, kliknij Uruchom, a następnie Uruchom. W polu tekstowym wpisz "gpedit.msc" bez cytatów, jak pokazano poniżej:

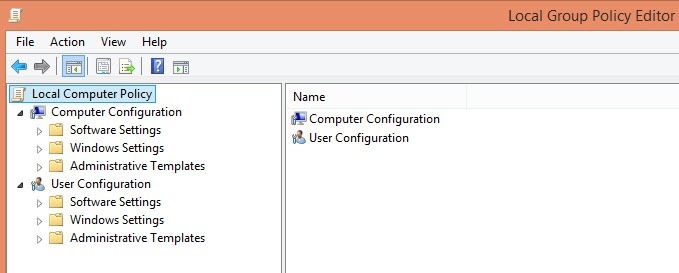

W systemie Windows 7 , wystarczy kliknąć przycisk Start i wpisać gpedit.mscw polu wyszukiwania u dołu menu Start. W Windows 8, po prostu przejdź do ekranu startowego i zacznij pisać lub przesuwaj kursor myszy na prawy górny lub dolny róg ekranu, aby otworzyć pasek Charmsi kliknij Wyszukaj. Następnie wpisz gpedit. Teraz powinieneś zobaczyć coś, co jest podobne do poniższego obrazu:

Istnieją dwie główne kategorie zasad: Użytkowniki Komputer. Jak można się domyślić, zasady użytkownika kontrolują ustawienia dla każdego użytkownika, podczas gdy ustawienia komputera będą miały ustawienia systemowe i będą dotyczyć wszystkich użytkowników. W naszym przypadku będziemy chcieli, aby nasze ustawienie było dla wszystkich użytkowników, dlatego rozbudujemy sekcję Konfiguracja komputera.

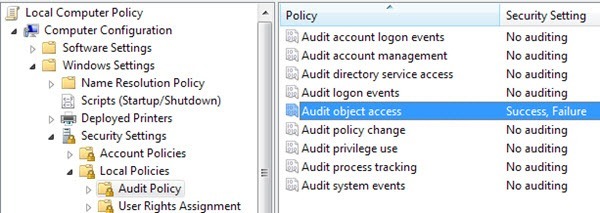

Kontynuuj rozwijanie do Ustawienia systemu Windows - & gt; Ustawienia zabezpieczeń - & gt; Zasady lokalne - & gt; Zasady audytu. Nie wyjaśniam tu wiele innych ustawień, ponieważ koncentrują się głównie na audycie folderu. Teraz zobaczysz zestaw zasad i ich bieżące ustawienia po prawej stronie. Polityka kontroli kontroluje, czy system operacyjny jest skonfigurowany i gotowy do śledzenia zmian.

Sprawdź teraz ustawienia Audyt Dostęp do obiektuprzez dwukrotne kliknięcie i wybranie zarówno Sukcesi Awaria. Kliknij przycisk OK, a my wykonaliśmy pierwszą część, która mówi systemowi Windows, że chcemy, aby był gotowy do monitorowania zmian. Teraz następnym krokiem jest powiedzieć, co dokładnie chcemy śledzić. Możesz teraz zamknąć konsolę Zasad Grupy.

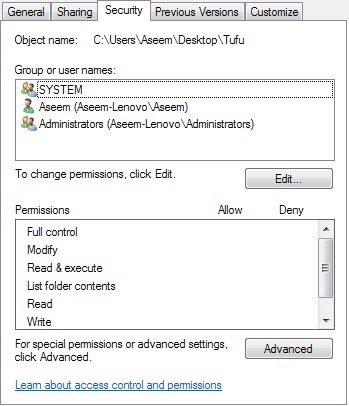

Teraz przejdź do folderu przy użyciu Eksploratora Windows, który chcesz monitorować. W Eksploratorze kliknij prawym przyciskiem myszy folder i kliknij Właściwości. Kliknij Karta Zabezpieczeniai zobaczysz coś podobnego do tego:

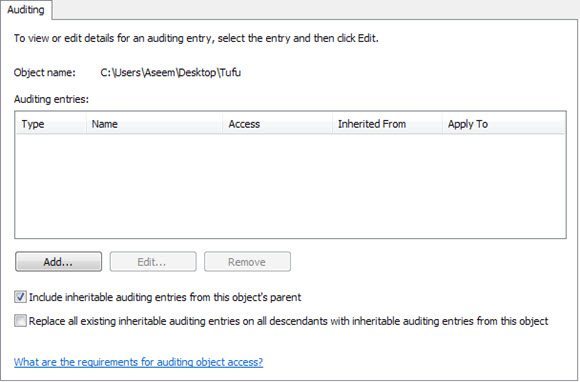

Teraz kliknij przycisk Zaawansowanei kliknij kartę Auditing. Tutaj właśnie skonfigurujemy to, co chcemy monitorować dla tego folderu.

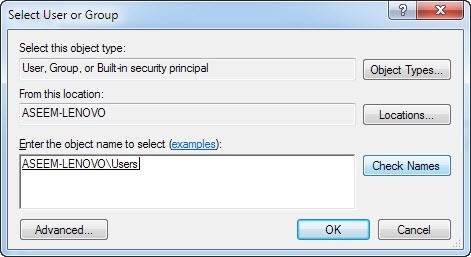

Dalej i kliknij przycisk Dodajprzycisk. Pojawi się okno dialogowe z prośbą o wybranie użytkownika lub grupy. W polu wpisz słowo "użytkownicy" i kliknij Sprawdź nazwy. Pole zostanie automatycznie zaktualizowane nazwą lokalnej grupy użytkowników komputera w postaci COMPUTERNAME \ Users.

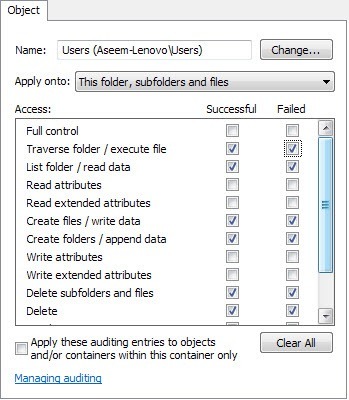

Kliknij OK, a teraz otrzymasz kolejne okno dialogowe o nazwie "Wpis audytu dla X". To jest prawdziwe mięso tego, co chcieliśmy zrobić. Tutaj możesz wybrać, co chcesz obejrzeć w tym folderze. Możesz indywidualnie wybrać, które typy aktywności chcesz śledzić, na przykład usunąć lub utworzyć nowe pliki / foldery itp. Aby ułatwić sobie pracę, sugeruję wybranie opcji Pełna kontrola, która automatycznie wybierze wszystkie pozostałe opcje poniżej. Zrób to dla sukcesu i niepowodzenia. W ten sposób, cokolwiek zostanie zrobione w tym folderze lub plikach w nim zawartych, będziesz miał rekord.

Teraz kliknij OK i ponownie kliknij OK i OK jeszcze raz, aby wydostać się z zestawu wielu okien dialogowych. A teraz pomyślnie skonfigurowałeś inspekcję w folderze! Możesz zapytać, jak wyświetlić zdarzenia?

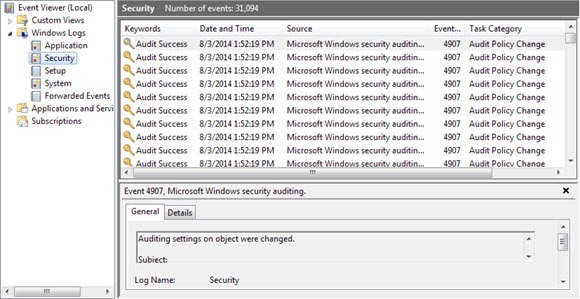

Aby wyświetlić zdarzenia, musisz przejść do Panelu sterowania i kliknąć Narzędzia administracyjne. Następnie otwórz Podgląd zdarzeń. Kliknij sekcję Bezpieczeństwo, a zobaczysz dużą listę wydarzeń po prawej stronie:

Jeśli pójdziesz dalej i utworzysz plik lub po prostu otworzysz folder i klikniesz przycisk Odśwież w Podglądzie zdarzeń (przycisk z dwiema zielonymi strzałkami), zobaczysz kilka zdarzeń w kategorii System plików . Dotyczą one wszelkich operacji usuwania, tworzenia, odczytu i zapisu w kontrolowanych folderach / plikach. W systemie Windows 7 wszystko pojawia się teraz w kategorii Zadania systemu plików, więc aby zobaczyć, co się stało, trzeba kliknąć każdą z nich i przewijać ją.

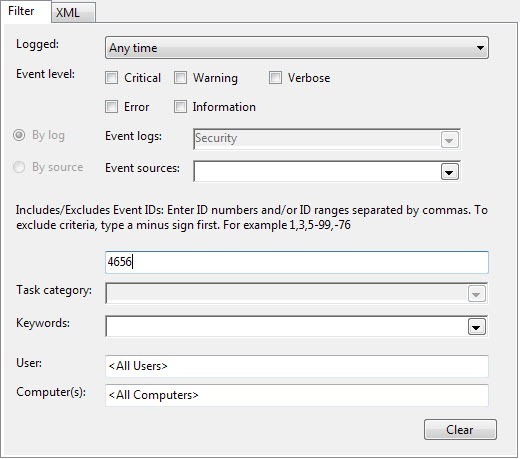

W celu ułatwienia przeglądaj tak wiele wydarzeń, możesz umieścić filtr i po prostu zobaczyć ważne rzeczy. Kliknij menu Widoku góry i kliknij Filtr. Jeśli nie ma opcji dla Filtru, kliknij prawym przyciskiem myszy dziennik zabezpieczeń na stronie po lewej stronie i wybierz Filtruj bieżący dziennik. W polu Identyfikator zdarzenia wpisz numer 4656. Jest to zdarzenie związane z konkretnym użytkownikiem wykonującym działanie System plikówi zapewnia odpowiednie informacje bez konieczności przeglądania tysięcy wpisów.

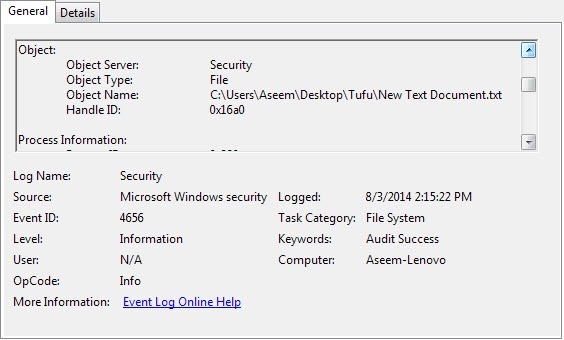

Jeśli chcesz uzyskać więcej informacji o zdarzeniu, po prostu dwukrotnie je kliknij.

Oto informacje z powyższego ekranu:

Zażądano uchwytu do obiektu.

Temat:

Identyfikator zabezpieczeń: Aseem-Lenovo \ Aseem

Nazwa konta: Aseem

Domena konta: Aseem-Lenovo

Identyfikator logowania: 0x175a1

Obiekt:

Serwer obiektów: Zabezpieczenia

Typ obiektu: Plik

Nazwa obiektu: C : \ Users \ Aseem \ Desktop \ Tufu \ New Text Document.txt

Handle ID: 0x16a0

Informacje o procesie:

Identyfikator procesu: 0x820

Nazwa procesu: C: \ Windows \ explorer.exe

Informacje dotyczące żądania dostępu:

Identyfikator transakcji: {00000000-0000-0000-0000-000000000000}

Dostęp: DELETE

SYNCHRONIZE

ReadAttributes

W powyższym przykładzie plik pracował nad plikiem New Text Document.txt w folderze Tufu na moim pulpicie, a dostęp, o który prosiłem, to DELETE przez SYNCHRONIZE. To, co zrobiłem, to usunąć plik. Oto inny przykład:

Typ obiektu: Plik

Nazwa obiektu: C: \ Users \ Aseem \ Desktop \ Tufu \ Etykiety adresu.docx

Identyfikator uchwytu: 0x178

Informacje o procesie:

Identyfikator procesu: 0x1008

Nazwa procesu: C: \ Program Files (x86) \ Microsoft Office \ Office14 \ WINWORD.EXE

Informacje o żądaniu dostępu:

Transakcja ID: {00000000-0000-0000-0000-000000000000}

Dostęp: READ_CONTROL

SYNCHRONIZE

ReadData (lub ListDirectory)

WriteData (lub AddFile)

AppendData (lub AddSubdirectory lub CreatePipeInstance)

ReadEA

WriteEA

ReadAttributes

WriteAttributes

Przyczyny dostępu: READ_CONTROL: Przyznane przez własność

SYNCHRONIZACJA: Udzielone przez D: (A; ID; FA ;;; S-1-5-21-597862309-2018615179-2090787082-1000)

Podczas czytania tego, widzisz, że odwiedziłem Adres Etykiety.docx przy pomocy programu WINWORD.EXE progr ja i mój dostęp obejmował READ_CONTROL i moje powody dostępu były również READ_CONTROL. Zwykle zobaczysz kilka dodatkowych dostępów, ale skup się na pierwszym, ponieważ zwykle jest to główny typ dostępu. W tym przypadku po prostu otworzyłem plik przy użyciu programu Word. Wystarczy trochę przetestować i przeczytać zdarzenia, aby zrozumieć, co się dzieje, ale gdy już to zrobisz, jest to bardzo niezawodny system. Proponuję utworzyć folder testowy z plikami i wykonywać różne akcje, aby zobaczyć, co wyświetla się w Podglądzie zdarzeń.

To prawie wszystko! Szybki i darmowy sposób śledzenia dostępu lub zmian w folderze!