Jako IT Pro rutynowo monitoruję komputery pracowników i wiadomości e-mail. Jest niezbędny w środowisku pracy do celów administracyjnych, jak i bezpieczeństwa. Monitorowanie poczty e-mail pozwala na przykład zablokować załączniki, które mogą zawierać wirusy lub oprogramowanie szpiegujące. Jedyny raz, kiedy muszę połączyć się z komputerem użytkownika i pracować bezpośrednio na jego komputerze, to naprawić problem.

Jeśli jednak uważasz, że jesteś monitorowany, kiedy nie powinieneś być, kilka drobnych sztuczek, których możesz użyć do ustalenia, czy masz rację. Po pierwsze, aby monitorować czyjeś komputery, oznacza to, że mogą oglądać wszystko, co robisz na komputerze w czasie rzeczywistym. Blokowanie stron pornograficznych, usuwanie załączników lub blokowanie spamu zanim dotrze do twojej skrzynki odbiorczej itp., Tak naprawdę nie jest monitorowaniem, ale bardziej przypomina filtrowanie.

Jedynym problemem, który chcę podkreślić, zanim przejdę dalej, jest to, że jeśli jesteś w środowisku korporacyjnym i uważasz, że jesteś monitorowany, powinieneś założyć, że widzą WSZYSTKO, co robisz na komputerze. Załóżmy również, że nie będziesz w stanie znaleźć oprogramowania, które rejestruje wszystko. W środowiskach korporacyjnych komputery są tak dostosowane i skonfigurowane, że prawie niemożliwe jest wykrycie czegokolwiek, chyba że jesteś hakerem. Ten artykuł jest bardziej skierowany do użytkowników domowych, którzy uważają, że przyjaciel lub członek rodziny próbuje je monitorować.

Monitorowanie komputera

A więc, jeśli nadal uważasz, że ktoś Cię szpieguje, Oto co możesz zrobić! Najłatwiejszym i najprostszym sposobem logowania się do komputera jest użycie zdalnego pulpitu. Dobrą rzeczą jest to, że Windows nie obsługuje wielu równoczesnych połączeń, gdy ktoś jest zalogowany do konsoli (jest to hack, ale nie martwię się o to). Oznacza to, że jeśli jesteś zalogowany do komputera XP, 7 lub Windows 8 i ktoś miał się z nim połączyć za pomocą BUILT-IN REMOTE DESKTOPfunkcji systemu Windows, ekran zostałby zablokowany i powie Ci, kto jest podłączony.

Dlaczego więc jest to przydatne? Jest to przydatne, ponieważ oznacza to, że aby ktoś mógł połączyć się z TWOJĄ sesją bez zauważenia lub przejęcia ekranu, korzystał z oprogramowania innej firmy. Jednak w 2014 r. Nikt nie stanie się tak oczywisty i dużo trudniej jest wykryć oprogramowanie ukrywające oprogramowanie innych firm.

Jeśli szukamy oprogramowania innej firmy, które zwykle odnosi się do jako oprogramowanie do zdalnego sterowania lub oprogramowania do wirtualnej sieci komputerowej (VNC), musimy zacząć od zera. Zwykle, gdy ktoś instaluje tego typu oprogramowanie na komputerze, musi to zrobić, gdy nie ma go i musi ponownie uruchomić komputer. Pierwszą rzeczą, która może cię zdradzić, jest to, że Twój komputer został uruchomiony ponownie i nie pamiętasz go.

Po drugie, powinieneś sprawdzić w Menu Start - Wszystkie programyi sprawdzić, czy są zainstalowane coś takiego jak VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC, itp. Wiele razy ludzie są zaniedbani i zauważają, że zwykły użytkownik nie wie, czym jest oprogramowanie i po prostu je zignoruje. Jeśli któryś z tych programów jest zainstalowany, ktoś może połączyć się z komputerem bez wiedzy użytkownika, dopóki program działa w tle jako usługa systemu Windows.

To prowadzi nas do trzeciego punktu. Zwykle, jeśli zainstalowany jest jeden z wyżej wymienionych programów, na pasku zadań pojawi się ikona, ponieważ musi być ciągle uruchomiona.

Sprawdź wszystkie swoje ikony (nawet te ukryte) i zobacz, co działa. Jeśli znajdziesz coś, o czym nie słyszałeś, zrób szybkie wyszukiwanie w Google, aby zobaczyć, co wyskakuje. Łatwo jest monitorować oprogramowanie, aby ukryć ikonę paska zadań, więc jeśli nie widzisz w tym nic niezwykłego, nie oznacza to, że nie masz zainstalowanego oprogramowania monitorującego.

Jeśli nic się nie wyświetla w oczywistych miejscach przejdźmy do bardziej skomplikowanych rzeczy.

Sprawdź porty zapory ogniowej

Ponownie, ponieważ są to aplikacje innych firm, muszą łączyć się z Windows przy innej komunikacji porty. Porty to po prostu wirtualne połączenie danych, dzięki któremu komputery udostępniają informacje bezpośrednio. Jak być może już wiesz, system Windows ma wbudowaną zaporę ogniową, która blokuje wiele przychodzących portów ze względów bezpieczeństwa. Jeśli nie korzystasz z witryny FTP, dlaczego twój port 23 powinien być otwarty, prawda?

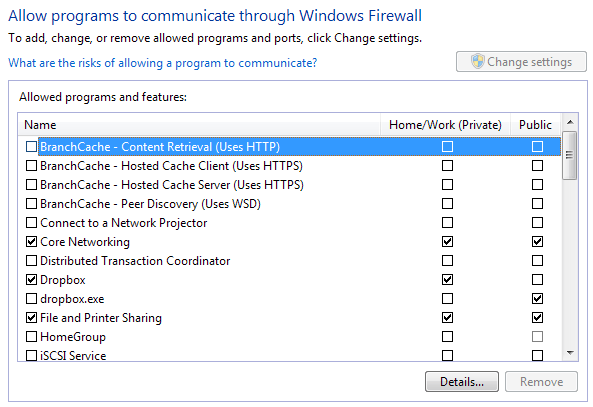

Aby więc aplikacje innych firm mogły się połączyć z Twoim komputerem, muszą przejść przez port, który musi być otwarty na twoim komputerze. Możesz sprawdzić wszystkie otwarte porty, przechodząc do Start, Panel sterowaniai Zapora systemu Windows. Następnie kliknij Zezwalaj na program funkcji przez Zaporę systemu Windowspo lewej stronie.

Tutaj będziesz zobacz listę programów z polami wyboru obok nich. Te, które są zaznaczone, są "otwarte", a niezaznaczone lub niepubliczne są "zamknięte". Przejrzyj listę i sprawdź, czy istnieje program, którego nie znasz, lub który pasuje do VNC, pilota zdalnego sterowania itp. Jeśli tak, możesz zablokować program, usuwając zaznaczenie tego pola!

Sprawdź połączenia wychodzące

Niestety, jest to nieco bardziej skomplikowane. W niektórych przypadkach może występować połączenie przychodzące, ale w wielu przypadkach oprogramowanie zainstalowane na komputerze będzie miało tylko połączenie wychodzące z serwerem. W systemie Windows wszystkie połączenia wychodzące są dozwolone, co oznacza, że nic nie jest blokowane. Jeśli całe oprogramowanie szpiegowskie rejestruje dane i wysyła je na serwer, to używa tylko połączenia wychodzącego i dlatego nie pojawi się na tej liście zapory.

Aby złapać taki program , musimy zobaczyć połączenia wychodzące z naszego komputera na serwery. Możemy to zrobić na wiele różnych sposobów i zamierzam porozmawiać o jednym lub dwóch tutaj. Tak jak powiedziałem wcześniej, teraz jest to trochę skomplikowane, ponieważ mamy do czynienia z naprawdę skradającym się oprogramowaniem i nie znajdziesz go łatwo.

TCPView

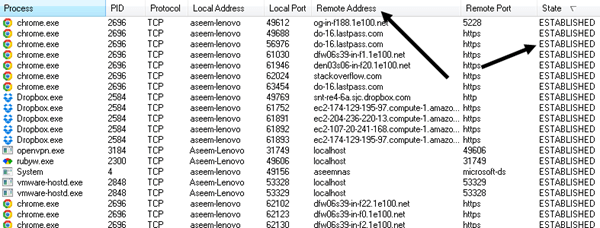

Po pierwsze pobierz program o nazwie TCPView firmy Microsoft. Jest to bardzo mały plik, którego nawet nie trzeba instalować, wystarczy go rozpakować i kliknąć dwukrotnie Tcpview. Główne okno będzie wyglądało tak i prawdopodobnie nie ma sensu.

Zasadniczo pokazuje wszystkie połączenia z twojego komputera z innymi komputerami. Po lewej stronie znajduje się nazwa procesu, którym będą uruchomione programy, np. Chrome, Dropbox itd. Jedyne inne kolumny, na które musimy zwrócić uwagę, to Adres zdalnyi Stan. Śmiało sortuj według kolumny Stan i spójrz na wszystkie procesy wymienione w ESTABLISHED. Ustalono, że obecnie istnieje otwarte połączenie. Pamiętaj, że oprogramowanie szpiegowskie nie zawsze może być połączone ze zdalnym serwerem, więc dobrze jest zostawić ten program otwarty i monitorować wszelkie nowe procesy, które mogą pojawić się w ustalonym stanie.

Czego chcesz zrobić, to odfiltrować tę listę do procesów, których nazwy nie rozpoznajesz. Chrome i Dropbox są w porządku i nie powodują alarmu, ale czym jest openvpn.exe i rubyw.exe? Cóż, w moim przypadku używam VPN do łączenia się z Internetem, więc te procesy są dla mojej usługi VPN. Możesz jednak po prostu skorzystać z tych usług i szybko zorientować się w tym. Oprogramowanie VPN nie szpieguje oprogramowania, więc nie martw się. Gdy szukasz procesu, od razu będziesz w stanie stwierdzić, czy jest on bezpieczny, po prostu patrząc na wyniki wyszukiwania.

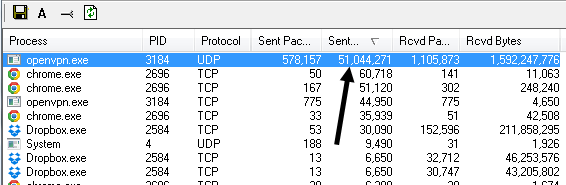

Kolejną rzeczą, którą chcesz sprawdzić, są skrajnie prawe kolumny o nazwach Wysłane pakiety, Wysłane bajty itp. Sortuj według wysłanych bajtów i natychmiast możesz zobaczyć, który proces wysyła najwięcej danych z twojego komputera. Jeśli ktoś monitoruje twój komputer, musi przesłać dane gdzieś, więc jeśli proces nie zostanie ukryty bardzo dobrze, powinieneś go zobaczyć tutaj.

Process Explorer

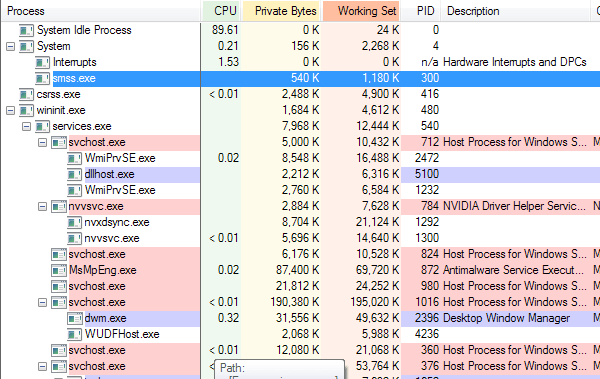

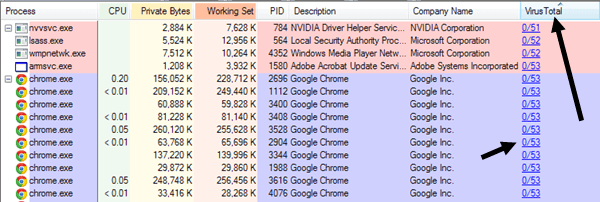

Inny program, który można wykorzystać do wyszukiwania wszystkich procesów uruchomionych na komputerze, to Process Explorer firmy Microsoft. Gdy go uruchomisz, zobaczysz wiele informacji o każdym procesie, a nawet procesach potomnych działających w procesach nadrzędnych.

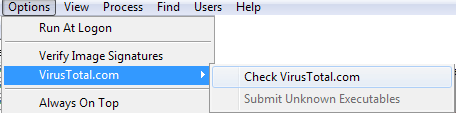

Proces Explorer jest niesamowity, ponieważ łączy się z VirusTotal i może natychmiast powiedzieć, czy proces został wykryty jako złośliwe oprogramowanie, czy nie. Aby to zrobić, kliknij Opcje, VirusTotal.com, a następnie kliknij Sprawdź VirusTotal.com. Zaprowadzi cię ona na ich stronę internetową, aby przeczytać TOS, po prostu zamknij i kliknij Takw oknie dialogowym w programie.

Gdy to zrobisz, zobaczysz nową kolumnę, która pokazuje ostatnią częstotliwość wykrywania skanowania dla wielu procesów. Nie będzie w stanie uzyskać wartości dla wszystkich procesów, ale jest to lepsze niż nic. W przypadku osób, które nie mają wyniku, możesz ręcznie wyszukać te procesy w Google. Dla tych, którzy mają wyniki, chcesz powiedzieć 0 / XX. Jeśli nie wynosi 0, przejdź do procesu lub kliknij numery, które mają zostać przeniesione do witryny VirusTotal dla tego procesu.

I mają również tendencję do sortowania listy według nazwy firmy i każdego procesu, który nie ma firmy wymienionej na liście, którą Google może sprawdzić. Jednak nawet w przypadku tych programów nadal mogą nie być widoczne wszystkie procesy.

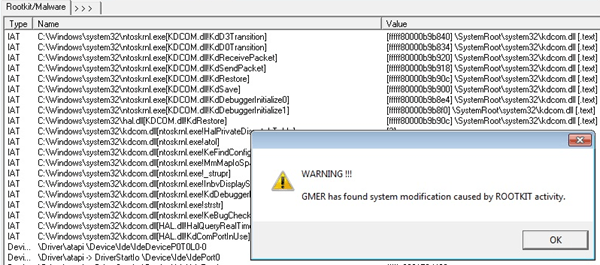

Rootkity

Istnieją również programy typu stealth klasy zwane rootkitami, których dwa powyższe programy nawet nie będą w stanie zobaczyć. W takim przypadku, jeśli nie znajdziesz nic podejrzanego podczas sprawdzania wszystkich powyższych procesów, musisz wypróbować jeszcze bardziej niezawodne narzędzia. Innym dobrym narzędziem Microsoftu jest Rootkit Revealer, ale jest bardzo stary.

Inne dobre narzędzia do zwalczania rootkitów to Malwarebytes Anti-Rootkit Beta, które gorąco polecam, ponieważ ich Narzędzie anty-malware znalazło się na pierwszym miejscu w rankingu 2014. Inną popularną jest GMER.

Proponuję zainstalować te narzędzia i uruchom je. Jeśli coś znajdą, usuń lub usuń wszystko, co sugerują. Ponadto należy zainstalować oprogramowanie antywirusowe i antywirusowe. Wiele z tych ukrytych programów, z których korzystają ludzie, jest uważane za złośliwe oprogramowanie / wirusy, więc zostaną usunięte, jeśli uruchomisz odpowiednie oprogramowanie. Jeśli coś zostanie wykryte, upewnij się, że to Google, dzięki czemu możesz sprawdzić, czy to oprogramowanie monitorujące, czy nie.

E-mail & amp; Monitorowanie witryny sieci Web

Sprawdzanie, czy poczta e-mail jest monitorowana, również jest skomplikowane, ale będziemy trzymać się łatwych informacji na ten temat. Za każdym razem, gdy wysyłasz wiadomość e-mail z programu Outlook lub jakiegoś programu pocztowego na komputerze, zawsze musi się łączyć z serwerem poczty e-mail. Teraz może połączyć się bezpośrednio lub połączyć się z serwerem proxy, który pobiera żądanie, zmienia lub sprawdza i przekazuje dalej na inny serwer.

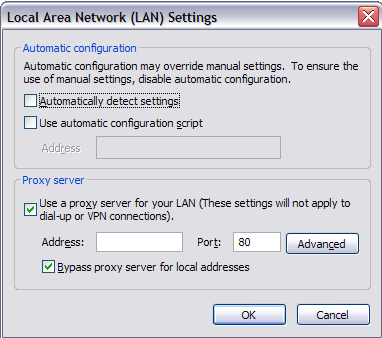

Jeśli przechodzisz przez serwer proxy do poczty e-mail lub przeglądania stron internetowych, niż strony internetowe, do których można uzyskać dostęp lub e-maile, które piszesz, można zapisać i przeglądać później. Możesz sprawdzić oba i oto jak to zrobić. W przypadku IE przejdź do Narzędzia, a następnie Opcje internetowe. Kliknij kartę Połączeniai wybierz Ustawienia sieci LAN.

Jeśli serwer proxy Pole jest zaznaczone i ma lokalny adres IP z numerem portu, oznacza to, że przechodzisz przez lokalny serwer, zanim dotrze on do serwera WWW. Oznacza to, że każda odwiedzana witryna najpierw przechodzi przez inny serwer z jakimś oprogramowaniem, które blokuje adres lub po prostu go rejestruje. Jedynym czasem, w którym będziesz bezpieczny, jest to, że odwiedzana witryna używa protokołu SSL (HTTPS w pasku adresu), co oznacza, że wszystko, co zostało wysłane z komputera na serwer zdalny, jest szyfrowane. Nawet jeśli Twoja firma przechwytywałaby dane pośrednie, byłaby zaszyfrowana. Mówię nieco bezpieczniej, ponieważ jeśli na komputerze jest zainstalowane oprogramowanie szpiegowskie, może przechwytywać naciśnięcia klawiszy i przechwytywać wszystko, co wpisujesz w bezpiecznych witrynach.

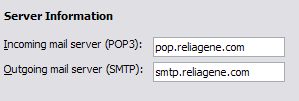

W przypadku firmowej poczty e-mail sprawdzasz to samo , lokalny adres IP serwerów poczty POP i SMTP. Aby sprawdzić w Outlooku, przejdź do Narzędzia, Konta e-mail, kliknij Zmień lub Właściwości i znajdź wartości dla serwera POP i SMTP. Niestety, w środowiskach korporacyjnych serwer pocztowy jest prawdopodobnie lokalny i dlatego jesteś zdecydowanie monitorowany, nawet jeśli nie jest to proxy.

Powinieneś zawsze zachować ostrożność, pisząc e-maile lub przeglądając witryny internetowe w biurze. Próba przełamania zabezpieczeń również może sprawić ci kłopoty, jeśli odkryją, że omijałeś ich systemy! Ludzie IT tego nie lubią, mogę ci powiedzieć z doświadczenia! Jednak chcesz zabezpieczyć przeglądanie Internetu i aktywność poczty e-mail, najlepiej jest korzystać z VPN, na przykład z prywatnego dostępu do Internetu.

Wymaga to zainstalowania oprogramowania na komputerze, którego możesz nie być w stanie wykonać pierwsze miejsce. Jednak jeśli możesz, możesz być prawie pewien, że nikt nie jest w stanie zobaczyć, co robisz w przeglądarce, o ile nie jest zainstalowane żadne lokalne oprogramowanie szpiegowskie! Nic nie może ukryć twoich działań przed oprogramowaniem do szpiegowania zainstalowanym lokalnie, ponieważ może rejestrować naciśnięcia klawiszy itp., Więc postaraj się, aby moje instrukcje były przestrzegane powyżej i wyłącz program monitorujący. Jeśli masz jakiekolwiek pytania lub wątpliwości, możesz je skomentować. Ciesz się!