Jeśli kiedykolwiek na komputerze lub innym urządzeniu pojawił się komunikat informujący, że potrzebujesz wyższych uprawnień, oznacza to, że potrzebujesz „dostępu do konta root”.

Systemy operacyjne muszą znaleźć równowagę między umożliwieniem użytkownikom robienia tego, czego potrzebują, ale bez pozwalania im na zepsucie całego systemu. Na dobre i na złe, gdy masz „dostęp root” do komputera, masz klucze do królestwa.

Systemy operacyjne są jak cebula

Systemy operacyjne (OS) składają się z warstw, podobnie jak cebula. Jednak w przeciwieństwie docebuli systemy operacyjne mają jądra.

Jądro to najniższa warstwa rdzenia systemu operacyjnego. Ta część systemu operacyjnego komunikuje się bezpośrednio ze sprzętem komputera. Jądro jest pierwszą rzeczą, która ładuje się, gdy komputer ładuje system operacyjny. Jądro zawsze pozostaje w Baran. Jeśli jądro ulegnie awarii, komputer ulegnie awarii. To najważniejsza część systemu operacyjnego.

Wokół jądra znajdują się różne komponenty systemu operacyjnego, takie jak system plików, sterowniki urządzeń, interfejsy programowania aplikacji (API) i interfejs użytkownika (UI). Interfejs użytkownika to element, który łączy Ciebie, użytkownika, ze wszystkimi komponentami systemu operacyjnego działającymi w tle.

Większość użytkowników potrzebuje dostępu tylko do niektórych składników systemu operacyjnego i tylko w różnym zakresie, dlatego systemy operacyjne mają poziomy „uprzywilejowanych”.

Podstawy uprawnień systemu operacyjnego

Tak jak w prawdziwym życiu posiadanie pewnych uprawnień w systemie operacyjnym oznacza dostęp do rzeczy, których nie mają użytkownicy z niższymi uprawnieniami. Dostęp można ograniczyć na kilka sposobów. Typowym ograniczeniem jest dostęp do systemu plików. Możesz mieć uprawnienia „odczytu” tylko w odniesieniu do określonych danych, co oznacza, że możesz otwierać te pliki i je czytać, ale nie możesz ich w żaden sposób zmieniać. Aby to zrobić, potrzebujesz uprawnień do „pisania”.

Niektóre typy danych mogą nie dawać żadnych uprawnień do odczytu. Na przykład nie chcesz, aby komputer publiczny zapewniał użytkownikom dostęp do danych, które mają widzieć tylko pracownicy.

Inne typowe ograniczenia dotyczą ustawień komputera i instalacji oprogramowania. Stosując różne poziomy uprawnień, można uniemożliwić użytkownikom instalowanie lub usuwanie aplikacji oraz zmianę takich rzeczy, jak tapeta systemowa..

Posiadanie dostępu do konta root to najwyższy przywilej

Posiadanie „dostępu root” oznacza posiadanie najwyższych możliwych uprawnień na komputerze. Żadne pliki ani dane nie są przed Tobą ukryte. Użytkownicy root mogą zmieniać dowolny aspekt systemu operacyjnego.

Każda aplikacja uruchamiana przez użytkownika root z tymi samymi uprawnieniami może wykonywać wszystkie czynności, które może wykonywać użytkownik root. Dostęp do roota jest niezbędny do rozwiązania wielu problemów i ogólnej konserwacji komputera.

Innym terminem określającym użytkownika root jest „administrator”, chociaż w niektórych przypadkach konto administratora może mieć nieco niższe uprawnienia niż konto root, w zależności od systemu operacyjnego i konkretnej konfiguracji. W większości przypadków uprawnienia administratora i uprawnienia roota są terminami wymiennymi.

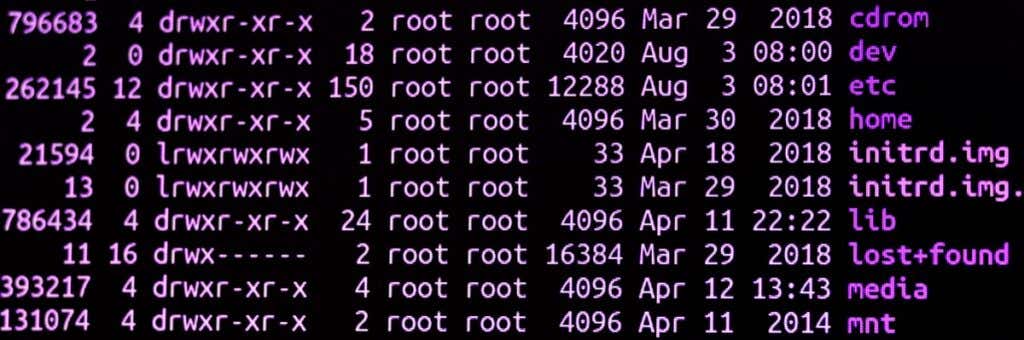

Poziomy uprawnień użytkowników Linuksa

Linux i inne systemy operacyjne „Podobny do Uniksa ” mają specyficzne podejście do kont root. W systemie Linux zawsze istnieje co najmniej jedno konto root, utworzone podczas pierwszej instalacji systemu operacyjnego. Domyślnie to konto nie jest kontem użytkownika przeznaczonym do codziennego użytku. Zamiast tego, ilekroć zwykły użytkownik musi zrobić coś, co wymaga dostępu do konta root, musi podać nazwę użytkownika i hasło, co tymczasowo podnosi uprawnienia umożliwiające wykonanie zadania, a następnie wraca do normalnego poziomu uprawnień użytkownika.

Korzystając z terminala Linusa, interfejsu tekstowego, użytkownicy mogą używać polecenia „sudo”, które jest skrótem od „superuser do”. Każde polecenie następujące po sudo jest wykonywane z uprawnieniami roota i konieczne będzie ponowne podanie hasła.

Poziomy uprawnień użytkowników systemów Windows i macOS

Przez lata system Microsoft Windows miał bardziej swobodne podejście do uprawnień roota. Podstawowe konto użytkownika było jednocześnie kontem administratora, co oznacza, że trzeba było ręcznie wprowadzać zmiany, jeśli chciał się zachować ten sam poziom bezpieczeństwa, jaki zapewnia podejście do Linuksa.

W nowoczesnych wersjach systemu Microsoft Windows działania wymagające uprawnień administratora spowodują wyświetlenie monitu Kontrola konta użytkownika (UAC) systemu Windows i konieczne będzie podanie hasła administratora. Możesz także uruchamiać określone aplikacje z uprawnieniami administratora. Na przykład możesz uruchomić terminal Wiersz polecenia lub Windows z uprawnieniami administratora i nie będziesz musiał wielokrotnie podawać hasła na czas trwania sesji..

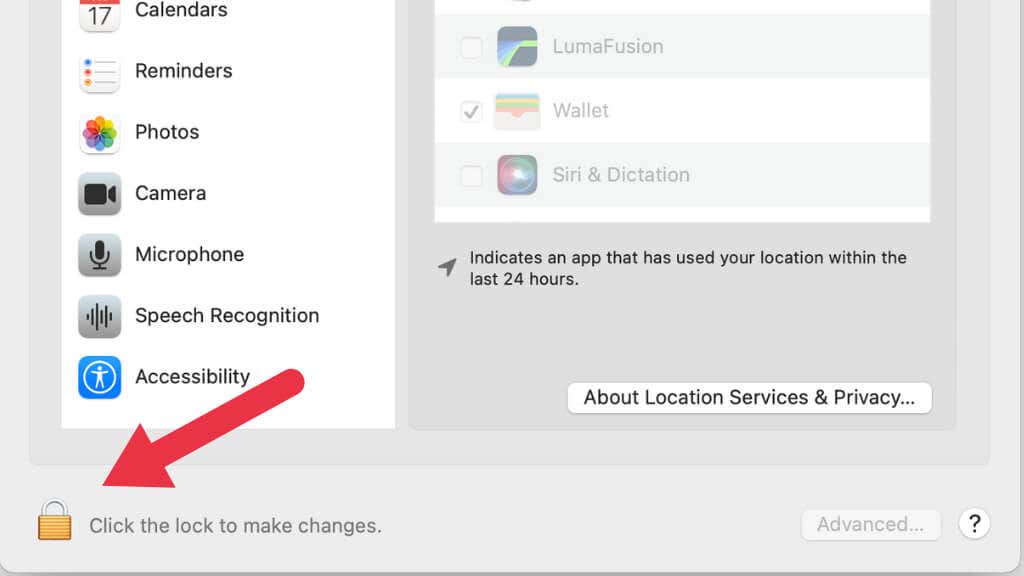

MacOS firmy Apple, podobnie jak Linux, jest systemem operacyjnym podobnym do Uniksa i wymaga podniesienia uprawnień w ramach poszczególnych operacji za każdym razem, gdy próbujesz zrobić coś poza normalnym użytkowaniem. W systemie macOS zauważysz małe ikony kłódki, które pozwalają odblokować ustawienia systemowe za pomocą hasła użytkownika root, a następnie ponownie je zablokować, gdy już skończysz.

Domyślnie system macOS jest nieco bardziej agresywny w zakresie uprawnień niż system Windows. Na przykład, jeśli aplikacja potrzebuje dostępu do danych na dysku wymiennym, macOS zapyta Cię za pierwszym razem, czy możesz.

Dostęp root na telefonach z Androidem

Większość osób, które nie są administratorami systemu, po raz pierwszy zetknęła się z ideą „dostępu do konta root” lub „rootowania” w kontekście smartfonów i tabletów z Androidem. Chociaż Android jest systemem operacyjnym typu open source, prawie wszyscy producenci telefonów z Androidem, tacy jak Samsung i OnePlus, nie zapewniają swoim klientom dostępu do roota na swoich telefonach. Zamiast tego mają specjalne konta użytkowników, które nie mogą uzyskać dostępu niskiego poziomu do sprzętu telefonu. Dlatego w przeciwieństwie do komputera PC nie można zmieniać systemu operacyjnego na telefonie z Androidem ani wprowadzać zmian w systemie, które nie są wyraźnie dozwolone przez producenta telefonu.

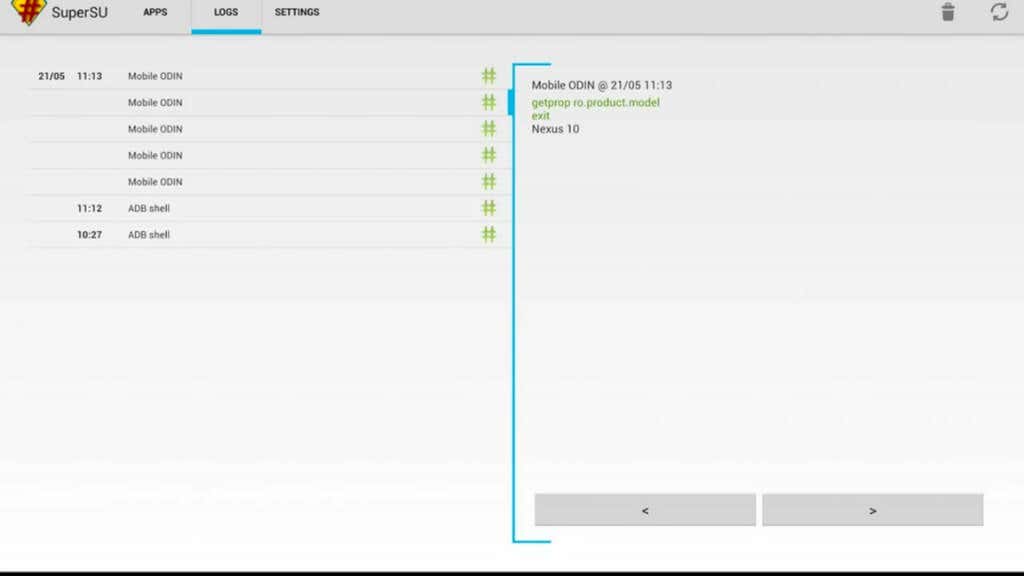

Na wielu telefonach dostęp do roota można uzyskać, uruchamiając aplikację do rootowania, ale niektóre urządzenia wymagają nieco skomplikowanego procesu rootowania przy użyciu komputera i mostka debugowania Androida (ADB). Korzystając z jednej z różnych metod rootowania jednym kliknięciem lub samouczków, aby zrootować urządzenia z Androidem, możesz uzyskać dostęp do roota na swoim telefonie.

W tym miejscu możesz zmienić praktycznie każdy aspekt urządzenia, w tym usunąć oprogramowanie typu bloatware dostawcy oraz wyłączyć lub włączyć funkcje, które producent telefonu chciał trzymać poza Twoim zasięgiem. Zrootowanie telefonu z Androidem to także pierwszy krok, jeśli chcesz całkowicie wymienić system operacyjny. Może to obejmować najnowszą wersję Androida, niestandardowe pamięci ROM, a nawet podstawowy system Android (taki jak telefon Google Nexus) bez interfejsów specyficznych dla producenta. Otwierasz świat alternatywnego oprogramowania, rootując swoje urządzenie i odblokowując jego program ładujący.

Popularne aplikacje to SuperSu i Magisk, z których korzystasz na własne ryzyko. Możesz też spędzić trochę czasu na forach Androida, czytając o tym, jak inni właściciele Twojego modelu telefonu radzą sobie z rootowaniem..

„Łamienie jail” urządzeń iOS

Chociaż telefony z Androidem nie zapewniają od razu dostępu do roota, Android jest ogólnie znacznie mniej restrykcyjny niż iOS, nawet bez uprawnień roota. Na przykład na telefonie z Androidem możesz łatwo włączyć instalację aplikacji z zewnętrznych sklepów z aplikacjami i zainstalować wszystko, co chcesz, nawet jeśli nie ma tego w Sklepie Google Play.

W systemie iOS każda aplikacja niezatwierdzona przez Apple jest po prostu poza zasięgiem, gdzie pojawia się praktyka „jailbreakowanie ”. Efekt jailbreakowania jest taki sam, jak rootowanie na komputerze Telefon z Androidem, ale różnica jest taka, że zabezpieczenia iOS muszą być łamane za pomocą exploitów.

Niebezpieczeństwa związane z dostępem do roota

Jeśli chodzi o urządzenia takie jak iPhone i smartfony z systemem Android, jedną z kluczowych kwestii, które należy wziąć pod uwagę podczas rootowania, jest to, że może to unieważnić gwarancję. Jest to szczególnie niepokojące, ponieważ nieudane rootowanie lub jailbreak może trwale zepsuć urządzenie, czego producent może nie chcieć naprawić, nawet jeśli mu zapłacisz.

Na komputerach osobistych problemy są inne. Nie chcesz przypadkowo przyznawać uprawnień roota niewłaściwym użytkownikom lub aplikacjom. Niezależnie od tego, czy korzystasz z telefonu, czy komputera, istnieje również ryzyko, że umożliwisz dostęp do roota złośliwemu oprogramowaniu, co może zakończyć się katastrofą i narazić pliki systemowe na niebezpieczeństwo. Dlatego właśnie używanie pakietu antywirusowego na zrootowanym urządzeniu ma kluczowe znaczenie.

Załóżmy, że uzyskałeś uprawnienia roota i zacząłeś instalować niestandardowe ROMy. W takim przypadku możesz utracić dostęp do specjalnych funkcji swojego urządzenia i zauważyć gorsze zarządzanie temperaturą lub żywotność baterii, ponieważ wiele optymalizacji nie jest dostępnych na zrootowanych urządzeniach z niestandardowymi pamięciami ROM. Niektórzy użytkownicy podkręcają swoje zrootowane urządzenia, gdzie procesor i procesor graficzny są obciążane poza specyfikacje producenta, co może spowodować uszkodzenie telefonu.

Odblokowywanie urządzenia

Co się stanie, jeśli chcesz odinstalować dostęp do konta root? Zakładając, że Twoje urządzenie nadal działa, możesz je „zreotować” lub „usunąć jailbreak” i przywrócić do pierwotnego stanu, co obejmuje ponowne flashowanie OEM ROM na urządzeniu. Chcesz to zrobić przed sprzedażą lub oddaniem urządzenia i chcesz to zrobić przed próbą dokonania zwrotu gwarancyjnego, jeśli to w ogóle możliwe..

Posiadanie zrootowanego telefonu może dodawać sił i wyzwalać, ale wiąże się z długą listą zagrożeń i zastrzeżeń, więc zastanów się dokładnie, czy warto.

.