Rootkity są wykorzystywane przez hakerów do ukrywania trwałego, pozornie niewykrywalnego złośliwego oprogramowania w twoim urządzeniu, które po cichu kradnie dane lub zasoby, czasami w ciągu wielu lat. Mogą być również używane w trybie keyloggera, w którym naciśnięcia klawiszy i komunikacja są monitorowane, zapewniając widzowi informacje o prywatności.

Ta szczególna metoda włamania zyskała na znaczeniu przed 2006 r., zanim Microsoft Vista wymagał od dostawców cyfrowego podpisywania wszystkich sterowników komputerów. Kernel Patch Protection (KPP) spowodował, że twórcy szkodliwego oprogramowania zmienili metody ataku i dopiero od 2018 roku z Operacja oszustwa reklamowego Zacinlo rootkity ponownie znalazły się w centrum uwagi.

Wszystkie rootkity sprzed 2006 roku były oparte na systemie operacyjnym. Sytuacja Zacinlo, rootkit z rodziny szkodliwego oprogramowania Detrahere, dała nam coś jeszcze bardziej niebezpiecznego w postaci rootkita opartego na oprogramowaniu układowym. Niezależnie od tego rootkity stanowią tylko około jednego procenta wszystkich szkodliwych programów wyświetlanych rocznie.

Mimo to, ze względu na niebezpieczeństwo, jakie mogą one stwarzać, rozsądnie byłoby zrozumieć, jak działa wykrywanie rootkitów, które mogły już przeniknąć do twojego systemu.

Wykrywanie rootkitów w systemie Windows 10 (w -Depth)

Zacinlo miał właściwie grałem przez prawie sześć lat, zanim odkryto, że celuje w platformę Windows 10. Składnik rootkita był wysoce konfigurowalny i chronił się przed procesami, które uznał za niebezpieczne dla swojej funkcjonalności, i był w stanie przechwytywać i deszyfrować komunikację SSL.

Szyfrowałby i przechowywał wszystkie swoje dane konfiguracyjne w Rejestrze Windows i, podczas zamykania systemu Windows przepisuj się z pamięci na dysk, używając innej nazwy, i zaktualizuj klucz rejestru. Pomogło to uniknąć wykrycia przez standardowe oprogramowanie antywirusowe.

In_content_1 all: [300x250] / dfp: [640x360]->Pokazuje to, że standardowe oprogramowanie antywirusowe lub antymalware nie wystarcza do wykrywania rootkitów. Chociaż istnieje kilka programów antymalware najwyższego poziomu, które ostrzegają o podejrzeniach ataku rootkita.

5 kluczowych atrybutów dobrego oprogramowania antywirusowego

Większość znanych obecnie programów antywirusowych wykona wszystkie pięć z tych znaczących metod wykrywania rootkitów.

Wykonywanie skanów rootkitów

Wykonywanie Skanowanie rootkitów jest najlepszą próbą wykrycia infekcji rootkitami. Najczęściej nie można ufać systemowi operacyjnemu w celu samodzielnego zidentyfikowania rootkita i stanowi wyzwanie w celu ustalenia jego obecności. Rootkity to mistrzowscy szpiedzy, którzy śledzą ich ślady na prawie każdym zakręcie i mogą pozostać niewidoczni.

Jeśli podejrzewasz, że na twoim komputerze miał miejsce atak wirusa rootkit, dobrą strategią wykrywania byłoby wyłącz komputer i wykonaj skanowanie ze znanego czystego systemu. Pewnym sposobem zlokalizowania rootkita na twoim komputerze jest analiza zrzutu pamięci. Rootkit nie może ukryć instrukcji, które przekazuje systemowi, ponieważ wykonuje je w pamięci komputera.

Korzystanie z WinDbg do analizy złośliwego oprogramowania

Microsoft Windows dostarczył własne wielofunkcyjne narzędzie do debugowania, którego można użyć do wykonania debugowanie skanuje aplikacje, sterowniki lub sam system operacyjny. Debuguje kod trybu jądra i trybu użytkownika, pomaga analizować zrzuty awaryjne i sprawdza rejestry procesora.

Niektóre systemy Windows będą dostarczane z pakietem WinDbg. będzie musiał pobrać go ze sklepu Microsoft Store. Podgląd WinDbg to bardziej nowoczesna wersja WinDbg, zapewniająca łatwiejsze efekty wizualne, szybsze okna, pełne skrypty oraz te same polecenia, rozszerzenia i przepływy pracy jak w oryginale.

At absolutne minimum, możesz użyć WinDbg do analizy pamięci lub zrzutu awaryjnego, w tym Blue Screen Of Death (BSOD). Na podstawie wyników możesz poszukać wskaźników ataku złośliwego oprogramowania. Jeśli uważasz, że obecność jednego ze swoich programów może utrudniać działanie jednego z Twoich programów lub zużywa więcej pamięci niż jest to wymagane, możesz utworzyć plik zrzutu i użyj WinDbg, aby go przeanalizować.

Pełny zrzut pamięci może zająć znaczną ilość miejsca na dysku, dlatego może być lepiej wykonać Tryb jądrazamiast zrzutu. Zrzut trybu jądra będzie zawierał wszystkie informacje o zużyciu pamięci przez jądro w momencie awarii. Zrzut małej pamięci będzie zawierał podstawowe informacje o różnych systemach, takich jak sterowniki, jądro i inne, ale jest niewielki w porównaniu.

Zrzuty małej pamięci są bardziej przydatne w analizowaniu przyczyn wystąpienia BSOD. Do wykrywania rootkitów bardziej przydatna będzie pełna wersja jądra.

Tworzenie pliku zrzutu trybu jądra

Plik zrzutu trybu jądra można utworzyć na trzy sposoby:

Będziemy wybierać numer trzy.

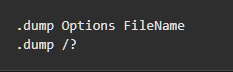

Aby wykonać niezbędny plik zrzutu, wystarczy wpisać następujące polecenie w oknie poleceń WinDbg.

Zamień Nazwa plikuna odpowiednią nazwę pliku zrzutu, a „?” na f. Upewnij się, że litera „f” jest pisana małymi literami, w przeciwnym razie utworzysz inny rodzaj pliku zrzutu.

Po uruchomieniu debugera (pierwsze skanowanie zajmie sporo minut) plik zrzutu zostanie zostały utworzone i będziesz mógł przeanalizować swoje ustalenia.

Zrozumienie tego, czego szukasz, na przykład użycie pamięci ulotnej (RAM), w celu ustalenia obecności rootkita wymaga doświadczenia i testów. Możliwe jest, choć nie zalecane dla początkujących, testowanie technik wykrywania złośliwego oprogramowania w systemie na żywo. Aby to zrobić, ponownie będziesz potrzebować wiedzy i dogłębnej wiedzy na temat działania WinDbg, aby nie przypadkowo wdrożyć wirusa w twoim systemie.

Istnieją bezpieczniejsze i bardziej przyjazne dla początkujących sposoby na odkrycie naszego dobrze ukryty wróg.

Dodatkowe metody skanowania

Ręczne wykrywanie i analiza behawioralna są również niezawodnymi metodami wykrywania rootkitów. Próba wykrycia lokalizacji rootkita może być dużym problemem, więc zamiast celować w samego rootkita, możesz zamiast tego szukać zachowań podobnych do rootkita.

Możesz szukać rootkitów w pobranych pakietach oprogramowania, używając Zaawansowane lub niestandardowe opcje instalacji podczas instalacji. Musisz poszukać wszelkich nieznanych plików wymienionych w szczegółach. Pliki te należy odrzucić lub możesz szybko wyszukać w Internecie wszelkie odniesienia do złośliwego oprogramowania.

Zapory ogniowe i ich raporty logowania są niezwykle skutecznym sposobem na wykrycie rootkita. Oprogramowanie powiadomi Cię, jeśli Twoja sieć jest sprawdzana, i powinna zainstalować w kwarantannie wszelkie nierozpoznane lub podejrzane pliki do pobrania przed instalacją.

Jeśli podejrzewasz, że rootkit może już być na twoim komputerze, możesz zagłębić się w raporty rejestrowania zapory ogniowej i poszukać niestandardowych zachowań.

Przeglądanie raportów rejestrowania zapory ogniowej

Będziesz chcesz przejrzeć bieżące raporty rejestrowania zapory, tworząc aplikację typu open source, taką jak Spy IP Trafficz funkcjami filtrowania dziennika zapory, bardzo przydatnym narzędziem. Raporty pokażą Ci, co należy zobaczyć, jeśli dojdzie do ataku.

Jeśli masz dużą sieć z niezależną zaporą filtrującą wychodzące, szpiegowanie ruchu IP nie będzie konieczne. Zamiast tego powinieneś być w stanie zobaczyć przychodzące i wychodzące pakiety do wszystkich urządzeń i stacji roboczych w sieci za pośrednictwem dzienników zapory.

Niezależnie od tego, czy jesteś w domu, czy w małej firmie, możesz użyć modemu dostarczone przez twojego dostawcę usług internetowych lub, jeśli jesteś właścicielem, osobistą zaporę ogniową lub router do pobierania dzienników zapory ogniowej. Będziesz mógł zidentyfikować ruch dla każdego urządzenia podłączonego do tej samej sieci.

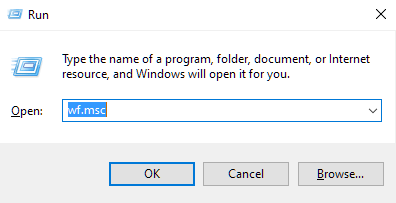

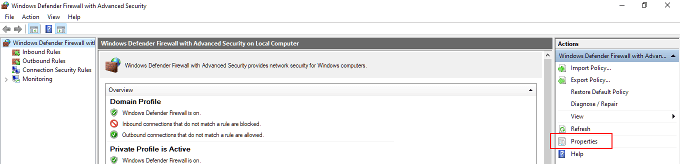

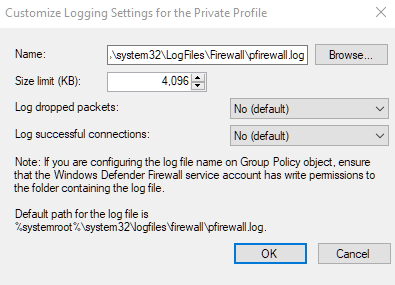

Włączenie plików dziennika Zapory systemu Windows może być również korzystne. Domyślnie plik dziennika jest wyłączony, co oznacza, że nie są zapisywane żadne informacje ani dane.

Miej oko na wszystko, co niezwykłe w plikach dziennika. Nawet najmniejsza awaria systemu może wskazywać na infekcję rootkita. Coś w stylu nadmiernego wykorzystania procesora lub przepustowości, gdy nie uruchamiasz niczego zbyt wymagającego lub w ogóle, może być ważną wskazówką.