Najwyższym poziomem bezpieczeństwa komputera jest izolacja powietrzna. To jedyny sposób, aby zmniejszyć ryzyko włamania do komputera do możliwie bliskiego zera. Cokolwiek mniej, a oddany haker jakoś się w to włączy.

Dlaczego miałbym chcieć przepuścić komputer?

Przeciętny człowiek nie potrzebuje szczeliny powietrznej komputera. Jest to głównie domena korporacji i rządów. Dla rządu może to być wrażliwy Baza danych projekt, a może kontrolowanie systemu uzbrojenia. W przypadku korporacji może przechowywać tajemnice handlowe, informacje finansowe lub prowadzić proces przemysłowy. Grupy aktywistów może to również zrobić, aby zapobiec zatrzymaniu pracy.

Prawdopodobnie nie martwisz się o te rzeczy, jeśli używasz tylko komputera domowego. Mimo to wdrożenie tylko jednego lub dwóch z tych środków spowoduje zwiększ swoje bezpieczeństwo dramatycznie.

Co to jest luka powietrzna?

Kiedy emitujesz przerwa komputer nie ma nic między komputerem a resztą świata oprócz powietrza. Oczywiście, odkąd pojawiło się Wi-Fi, zmieniło się ono i oznacza brak połączenia ze światem zewnętrznym. Nic, czego jeszcze nie ma na komputerze, nie powinno mieć do niego dostępu. Nic na komputerze nie powinno dać się z niego zdjąć.

Jak zrobić przerwę powietrzną w komputerze?

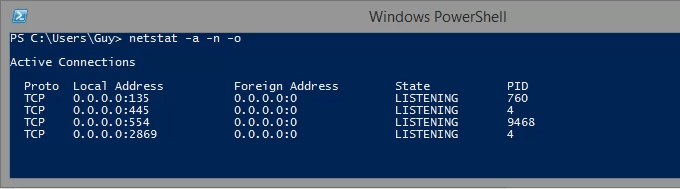

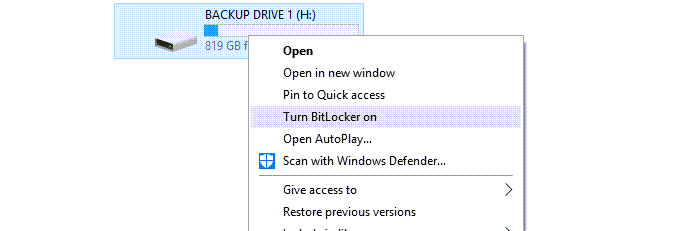

Przerwa powietrzna w komputerze nie jest taka proste, wystarczy odłączyć kabel internetowy i wyłączenie wifi. Pamiętaj, że jest to bardzo wartościowy cel dla przestępcy hakerzy i podmiotów z państw narodowych (NSA), którzy pracują dla zagranicznych rządów. Mają pieniądze i czas. Poza tym uwielbiają wyzwania, więc szukanie komputera z izolacją powietrzną jest dla nich kuszące.

Zacznijmy od zewnątrz komputera i wejdźmy do środka:

In_content_1 all: [300x250] / dfp: [640x360]->

Uważaj na podwieszane sufity. Jeśli atakujący może wyskoczyć z sufitu i przejść przez ścianę, zamknięte drzwi nic nie znaczą. Żadnych okien też. Jedynym przeznaczeniem pokoju powinno być pomieszczenie tego komputera. Jeśli przechowujesz tam jakieś rzeczy, możesz wkraść się i ukryć urządzenie nasłuchowe kamerka internetowa, mikrofon lub RF.

Będziesz także potrzebować bezpiecznego gaszenia pożaru. Coś używającego gazów obojętnych lub związków fluorowcowęglowodorowych jest właściwe. Musi to być nieniszczące dla komputera. W przeciwnym razie haker może spróbować zniszczyć komputer, włączając zraszacze, jeśli to możliwe.

Czy mój komputer jest teraz bezpieczny?

Zapoznaj się z terminami akceptowalnego ryzyka i rozsądnego bezpieczeństwa. Dopóki istnieją hakerzy, obaj biały kapelusz i czarny kapelusz, nowe sposoby przeskakiwania luki powietrznej będą nadal rozwijane. Możesz zrobić tylko tyle, ale kiedy rozłączysz komputer, to przynajmniej dobry początek.