Wirusy stały się bardziej wyrafinowane, podobnie jak funkcje zabezpieczeń zaprojektowane do ich zwalczania. Wymuszona sprzętowo ochrona stosu w trybie jądra to kolejna tak zaawansowana ochrona dostępna w systemie Windows 11.

Nazwa może być długa, ale dokładnie opisuje funkcję zabezpieczenia pod względem technicznym. Ale co to oznacza w prostym języku angielskim? Czy to w ogóle konieczne? Przekonajmy się.

Czasowy kurs przepełnienia bufora stosu

Zanim zrozumiesz, do czego służy sprzętowa ochrona stosu, musisz zrozumieć, czym są ataki polegające na przepełnieniu bufora stosu, ponieważ właśnie przed tym stara się chronić. Zanim tozrozumiesz, musisz mieć pojęcie, co w ogóle oznacza Stos.

W najprostszym ujęciu stos odnosi się do adresów pamięci używanych przez aktywny program. Do każdego uruchomionego procesu lub aplikacji przypisany jest stos, łącznie z procesami systemowymi. Dane są zapisywane i odczytywane z tego stosu, zachowując separację od innych procesów korzystających z pamięci.

Ale czasami coś idzie nie tak i program rozlewa się na wyznaczony stos. Nazywa się to błędem przepełnienia stosu i może prowadzić do różnego rodzaju dziwnych zachowań, gdy proces próbuje odczytać dane, które nie są dla niego przeznaczone.

Co to są ataki polegające na przepełnieniu bufora stosu?

Do tej pory omawialiśmy przepełnienie stosu w kontekście niezamierzonego błędu. Ale zjawisko to można również celowo wykorzystać do kontrolowania programów i procesów, dostarczając im nieoczekiwane dane wejściowe.

Takie ataki na pamięć — znane również jako programowanie zwrotne lub ataki ROP — są raczej trudne do wykrycia przez program, ponieważ naruszona jest sama pamięć, z której odczytuje instrukcje. Zwłaszcza jeśli dany program jest podstawowym procesem systemowym, którego weryfikacja nie może polegać na żadnym innym programie niskiego poziomu.

To sprawia, że ataki polegające na przepełnieniu bufora stosu są bardzo niebezpieczną kategorią cyberzagrożeń. Jeden z nich został wykorzystany przez falę nowych wirusów.

Rozwiązanie: sprzętowa ochrona stosu w trybie jądra

Rozmawialiśmy o tym, że brak niskopoziomowej podstawy umożliwiającej porównywanie procesów systemowych sprawia, że są one tak samo podatne na ataki związane z przepełnieniem bufora stosu, jak zwykła aplikacja. Ale co by było, gdybyśmy mogli ustalić punkt odniesienia w samym sprzęcie bazowym?.

Dokładnie to działa w trybie jądra. Wymuszona sprzętowo ochrona stosu. Dzięki wirtualizacji procesor jest odizolowany od uruchomionych aplikacji i procesów na komputerze, chroniąc go przed wszelkimi manipulacjami poprzez manipulację pamięcią.

Dzieje się tak, ponieważ adresy stosu są również przechowywane w równoległym stosie Shadow, który nie jest widoczny dla reszty komputera. Za każdym razem, gdy proces trybu jądra (w zasadzie funkcje systemowe niskiego poziomu) odczytuje informacje, adres jest potwierdzany również kopią przechowywaną na stosie cieni. Proces zostaje zakończony w przypadku jakichkolwiek rozbieżności.

Jakie są wymagania dotyczące uruchamiania na komputerze wymuszonej sprzętowo ochrony stosu?

Jako funkcja niskiego poziomu z określonymi zależnościami sprzętowymi, ta ulepszona ochrona stosu ma wysokie wymagania sprzętowe. Tylko procesory obsługujące najnowsze funkcje wirtualizacji procesora mogą wdrożyć ten środek bezpieczeństwa.

W przypadku Intela oznacza to technologię Control-Flow Enforcement Technology (CET), podczas gdy AMD nazywa ją po prostu stosami cieni AMD. Nawet jeśli Twój procesor obsługuje tę funkcję, aby funkcja ta zaczęła działać, należy włączyć wirtualizację procesora i integralność pamięci.

Należy jednak pamiętać, że funkcje zabezpieczeń związane z wirtualizacją mogą również mieć niewielki wpływ na wydajność komputera. Przede wszystkim dlatego te funkcje zwykle nie są domyślnie włączone.

Co zrobić, jeśli sprzętowa ochrona stosu w trybie jądra jest wyłączona?

Istnieje wiele powodów, dla których sprzętowa ochrona stosu w trybie jądra może być wyłączona na Twoim komputerze. Twój procesor może nie obsługiwać tej funkcji lub może wymagać ręcznej aktywacji.

Ale zanim przejdziesz do szukania opcji i spróbujesz ją włączyć, poświęć chwilę na rozważenie, czy w ogóle jest to konieczne. Ponieważ dla większości użytkowników izolacja rdzenia i powiązane funkcje bezpieczeństwa mogą być niepotrzebne.

Zwykłe wirusy i złośliwe oprogramowanie są leczone skutecznie przez program Microsoft Windows Defender. Jeśli Twój system nie zawiera wrażliwych danych, które mogą być celem wyspecjalizowanych hakerów, tak naprawdę nie potrzebujesz ochrony stosu na swoim komputerze.

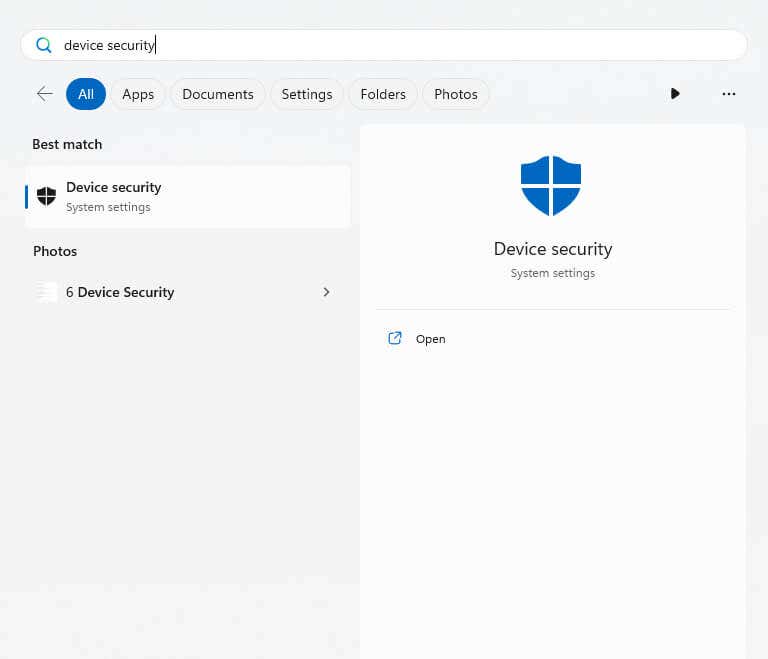

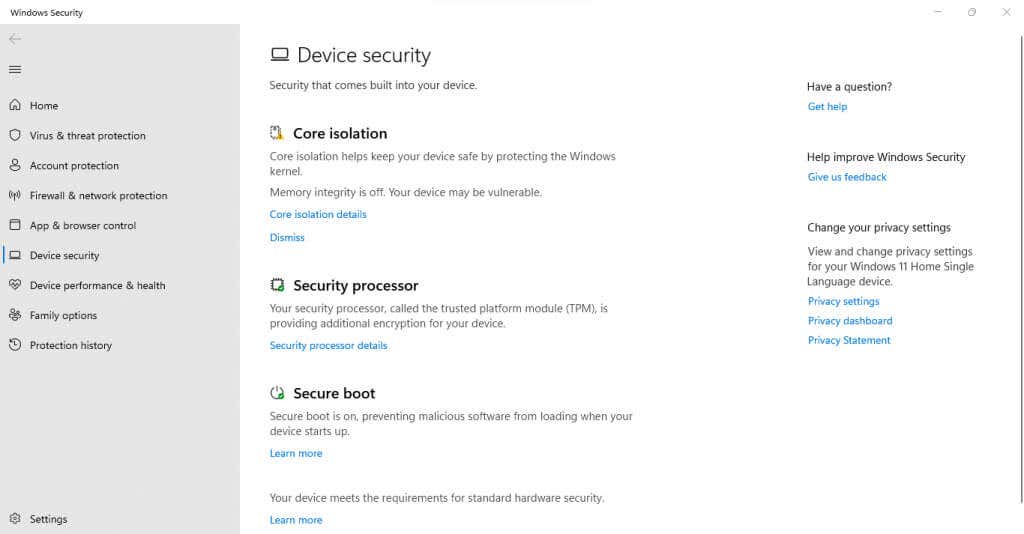

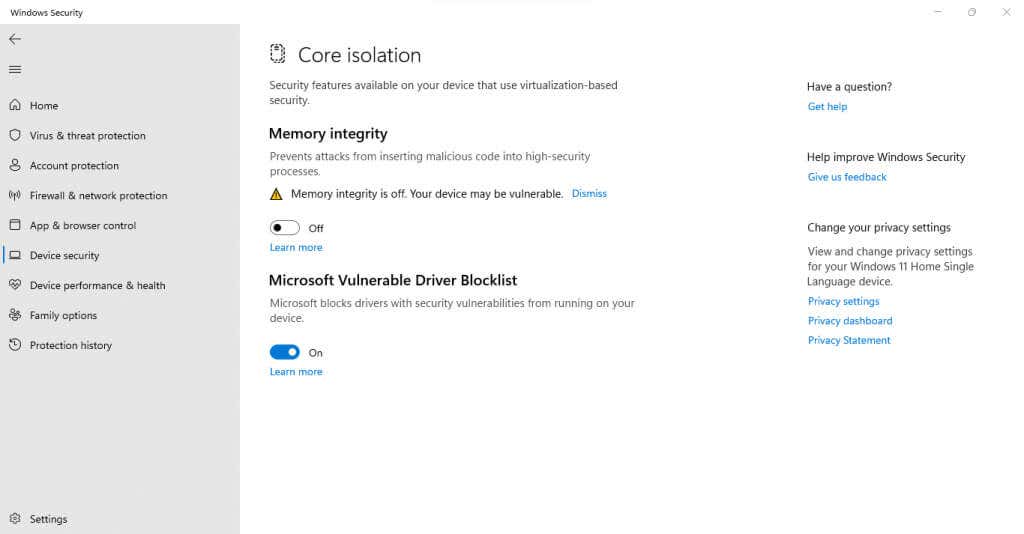

Jeśli jednak chcesz włączyć tę funkcję, oto jak to zrobić:

Jeśli widzisz tę opcję, ale jest ona wyszarzona, wystarczy, że klikniesz włącz wirtualizację w BIOS-ie i włącz integralność pamięci. Gdy to zrobisz, możesz włączyć Wymuszoną sprzętowo ochronę stosu w trybie jądra. Uruchom ponownie komputer, a zmiana zacznie obowiązywać.

Czasami funkcja będzie blokowana przez niezgodne sterowniki. W tym momencie możesz usunąć aktualizację sterowników. Chociaż problem ten stał się mniej powszechny po kilku ostatnich aktualizacjach.

Czy sprzętowa ochrona stosu w trybie jądra jest tego warta w systemie Windows 11?

System Windows 11 jest wyposażony w mnóstwo zaawansowanych funkcji zabezpieczeń zaprojektowanych z myślą o odstraszaniu nawet najbardziej oddanych prób włamań. Większość tych funkcji, takich jak TPM lub Bezpieczny rozruch, jest domyślnie włączona w obsługiwanych systemach.

Ale sprzętowa ochrona stosu w trybie jądra jest inna. Ponieważ może mieć niewielki wpływ na wydajność i nie jest niezbędna dla większości systemów, należy ją włączyć ręcznie. Nie wspominając już o bardziej rygorystycznych wymaganiach sprzętowych tej funkcji, w przeciwieństwie do modułu TPM, który jest niemal uniwersalny nawet w przypadku nieco starszych chipów.

Jeśli więc widzisz tę opcję w oknie Zabezpieczenia urządzenia i obawiasz się ataków wirusów niskiego poziomu, możesz włączyć sprzętową ochronę stosu, aby zapewnić doskonałe bezpieczeństwo. Jeśli wpływ na wydajność stanie się zauważalny, zawsze możesz go ponownie wyłączyć.

.